E-Mail-Sicherheitsbewertung – Wissen, was durch kommt!

Unsere E-Mail-Sicherheitsbewertung gilt Ihrer Angriffsfläche Nr. 1 – E-Mails! Wissen Sie, ob wirklich alle typischen Angriffe über E-Mails durch Ihre Security-Appliances gestoppt werden? Wir zeigen es Ihnen – und zwar vollständig Herstellerneutral. Egal, ob Ihre Lösung in den Gartner Magic Quadrant auftaucht oder selbst gestrickt ist.

Ransomware -

Existentielle Bedrohungen aus dem Netz

Ransomware – seit Emotet, Ryuk und co. kennt jedes Unternehmen die Gefahr durch Ransomware. Dennoch erwischt es auch heute noch Unternehmen aller Größen und Branchen. Dabei ist der Ablauf meistens eigentlich ganz simpel: Eine E-Mail mit einem schadhaften Link oder Anhang landet im Postfach eines Benutzers, der diese arglos öffnet und damit den Ball ins Rollen bringt! Was anschließend folgt, ist oft das Nachladen von weiteren schadhaften Elementen, die dann im Kontext des Benutzers ausgeführt werden.

Halten Ihre E-Mail-Filter alle potentiell schadhaften Links und Anhänge auf?

Unsere E-Mail-Sicherheitsbewertung – Verifikation Ihrer Sicherheitsinfrastruktur

Führen Sie auf Ihre Webanwendungen Penetrationstests durch? Warum überprüfen Sie dann nicht auch die Sicherheit Ihrer E-Mail-Filter? Egal ob Microsoft Exchange, Cisco ESA oder Sophos UTM - Garantierte Sicherheit bietet keine der Lösungen! Schadhafte E-Mail-Anhänge können Vielfältig sein.

- Sind Ihre E-Mail-Filter sicher konfiguriert? Filtern Sie beispielsweise:

- Ausführbare Dateien (.exe)?

- PowerShell-Scripte (.ps1)?

- JavaScript-Dateien (.js)?

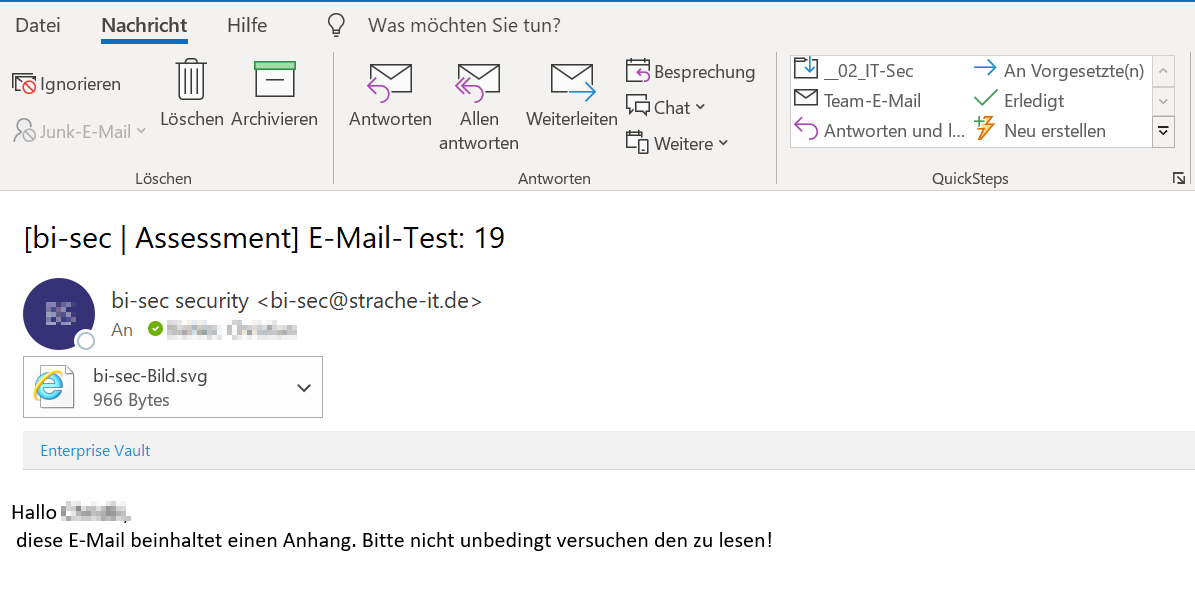

- SVG-Bilder mit schadhaftem JavaScript-Code (.svg)?

- HTML-Dokumente mit eingebettetem schadhaften JavaScript-Code (.html)?

- Office-Dokumente mit Makros (.doc)?

- Office-Dokumente mit externen Templates (.docx)?

- PDF-Dokumente mit dynamischem JavaScript-Code (.pdf)?

- Verschlüsselte PDF-Dateien?

- Verschlüsselte Office-Dokumente?

- Verschlüsselte .zip-Verzeichnisse?

- Base64-Encodierte ausführbare Dateien?

Es gibt weit über hundert verschiedene Dateitypen, die potentiell schadhaften Inhalt haben können. Das „gute alte“ .docm ist da nur die Spitze des Eisbergs! Lassen Sie uns gemeinsam prüfen, was bei Ihnen wirklich auf dem Endgerät ankommt! Unsere E-Mail-Sicherheitsbewertung umfasst die typischsten Angriffsszenarien – ohne dabei tatsächlich Schaden anzurichten!

Bewertung Ihrer Angriffsfläche: So einfach geht’s!

Profitieren Sie von unserer langjährigen Erfahrung und der Liebe zur Automatisierung!

Die Bewertung Ihrer Angriffsfläche erfolgt teilautomatisiert. Eine typische E-Mail-Sicherheitsprüfung sieht wie folgt aus:

- Abstimmung und Kick-off (telefonisch, ca. 45 Minuten)

- Durchführung der eigentlichen Überprüfung durch Versand „schadhafter“ E-Mails (30 – 50 E-Mails verteilt auf ca. 14 Tage)

- Auswertung und Erstellung einer PowerPoint-Präsentation für das Management und einer Excel-Tabelle mit den Detail-Ergebnissen (etwa eine Woche nach Abschluss der Tests)

- Gemeinsames Abschlussgespräch (telefonisch, ca. 60 Minuten)

Der Aufwand für Sie ist gering: Keine Konfiguration von Ausnahmen, keine Sonderfreigaben!

Alles was wir brauchen ist ein interner Empfänger, der für stellvertretend für Ihr Unternehmen unsere E-Mails erhält. Diese lassen sich einfach filtern und verursachen dadurch wenig Aufwand.

Hier ein Beispiel, wie unsere E-Mails aussehen:

Einfache, verständliche Ergebnisse

Auf Wunsch kombinieren wir die Überprüfung der E-Mails mit der Verifikation Ihrer Web-Filter und der Überprüfung des Virenschutzes der verschiedenen Komponenten.

Unsere Ergebnisse bieten Ihren Entscheidern einen guten Einblick in die tatsächliche Schutzwirkung der – oft teuren und mit bunten Marketingbegriffen angepriesenen – Sicherheitsinfrastruktur:

E-Mail-Filter:

- Filterung verschlüsselter Schadsoftware

- Filterung schadhafter Scripte

- Filterung von Makro-Dokumenten

- u.v.m.

Web-Filter:

- Filterung bekannt bösartiger IP-Adressen

- Filterung ausführbarer Dateien

- Filterung von Base64-codierter Software

- u.v.m.

Client-Virenschutz:

- Erkennung bekannter, ausbührbarer Schadsoftware

- Erkennung schadhafter PowerShell-Scripte

- Erkennung von DLL-Injection-Angriffen

- Erkennung von unbekannten, ausführbaren Dateien

- u.v.m.

Gerne helfen wir Ihnen auch im Nachgang bei der Optimierung der bestehenden Sicherheitsinfrastruktur und beim Verständnis von Schadsoftware im Windows-Bereich.