Was ist eigentlich…

Es gibt verschiedene Möglichkeiten, um die Sicherheit von Systemen, Anwendungen, Prozessen oder Organisationen zu überprüfen. Schwachstellenscans, Pentests, Social-Engineering-Angriffe und Red-Team-Assessments sind die wohl häufigsten Varianten für die Beantwortung der Frage nach der eigenen Verwundbarkeit. Dabei ist nicht jede Art der Überprüfung immer sinnvoll – oder bezahlbar.

Beispiel: Citrix ADC

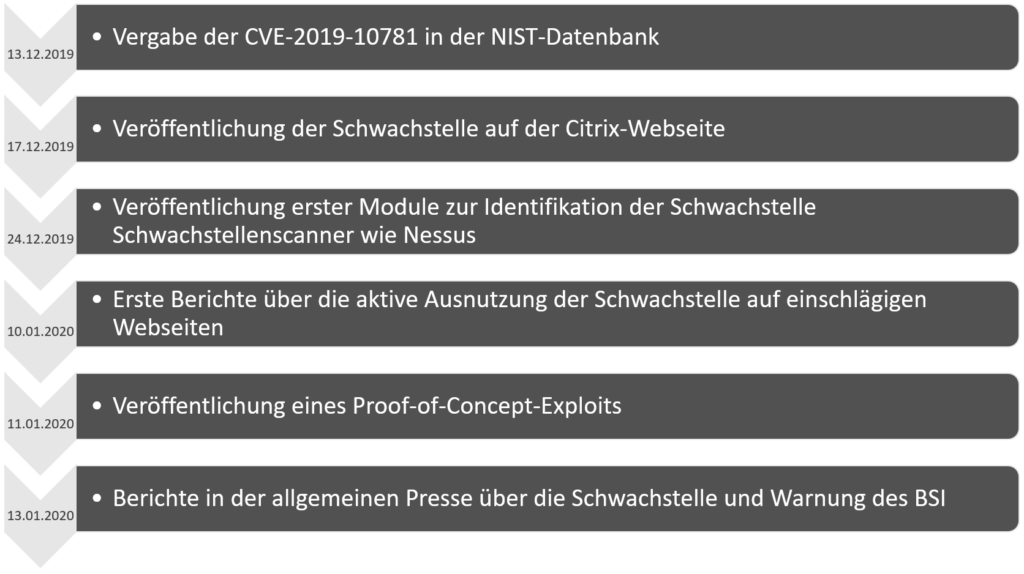

Nehmen wir als beispielsweise das „Weihnachtsgeschenk“ von Citrix (CVE-2019-19781). Eine Sicherheitslücke, die vom CERT-Bund im Dezember mit dem Risiko „Mittel“ bewertet wurde und einen CVSS-Score von „Critical“ besitzt. Eine Sicherheitslücke, die es einem anonymen, entfernen Angreifer erlaubt, das System zu kompromittieren und eigenen Code auszuführen. Das System – der Citrix Netscaler / Application Delivery Controller ist typischerweise aus dem Internet erreichbar und wird von tausenden Firmen für den Remote-Zugang zum Firmennetzwerk verwendet. Die folgende Grafik zeigt den zeitlichen Ablauf der ersten Tage:

Die Bereitstellung der Sicherheitsupdates durch den Hersteller? Am 23.01.2020 erschien der Patch für die letzten betroffenen Systeme – 4 Wochen nach der Registrierung der CVE-Nummer. Einen Workaround gab es schon früher, doch sind Workarounds auch mal fehleranfällig. Und rein technisch gesehen, haben Sie in dieser Zeit ein aus dem Internet erreichbares System mit öffentlich bekannten. kritischen Schwachstellen betrieben. Aus Sicht der IT-Sicherheit und der Compliance: nicht so optimal.

Beispiel: Internet Explorer

Wo wir schon beim Thema „nicht so optimal“ sind, werfen wir doch gleich mal den Blick auf Microsoft und den Internet Explorer. Am 04. November 2019 wurde die CVE-2020-0674 reserviert. Am 17.01.2020 hat Microsoft hierzu ein Advisory veröffentlicht. Es handelt sich – na klar – um eine Remote-Code-Execution-Schwachstelle, also die Möglichkeit für einen Angreifer im Kontext des Benutzers eigene Befehle auf dem Betriebssystem auszuführen. Die Frage, ob das tatsächlich so passiert beantwortet das Advisory mit „Yes, Microsoft is aware of limited targeted attacks.“ – es gibt also einen funktionierenden Exploit im Internet. Dennoch verzichtet Microsoft auf einen Notfallpatch und verweist mit einem Workaround auf den regulären Patchday Mitte Februar – fast 4 Wochen nach Veröffentlichung des Advisories. Damit ist auch die vom BSI gesetzte Hürde in den „BSI-Empfehlungen für sichere Web-Browser“ von 21 Tagen zwischen Bekanntwerden einer Schwachstelle und deren Behebung klar überschritten. Der Workaround ist im Enterprise-Umfeld eine Katastrophe. Was bleibt, ist die Nutzung von Software mit öffentlich bekannten Schwachstellen, die bereits aktiv ausgenutzt werden. Erneut

Compliance und Sicherheit

Es wird schwer einen Standard zu finden, der den Betrieb von Software mit bekannten Schwachstellen nicht als eines der größten Probleme der IT-Sicherheit beschreibt. Sicherlich eine der striktesten Anforderungen in diesem Bereich weist die aktuelle Fassung des BSI C5-Katalogs für Cloud Computing auf, der wesentlich konkreter wird als beispielsweise der ISO 27001. Ab Bekanntwerden eines Sicherheitspatches für eine kritische Schwachstellen gemäß CVSS-Score, sieht der C5-Katalog in Control OPS-20 hier 3 Stunden Zeit für das Einspielen des Updates vor – was bei der aktuell offenen Schwachstelle des IE so gesehen ja „kein Problem“ mit der Compliance bedeutet, da es ja den Patch nicht gibt. Im Fall des Citrix ADC wurden die Systeme lange vor Erscheinen des Patches schon kompromittiert – da hilft die härteste Patch-Zeit-Vorgabe nichts.

Hier wird schnell klar, dass das nicht alles sein kann. Compliance bedeutet nicht gleich Sicherheit – selbst bei strengen Katalogen wie vom BSI. Etwas weiter gefasst, sehen sowohl der ISO 27001, als auch die übrigen Standards in dem Bereich natürlich viele weitere flankierende Maßnahmen vor, mit deren Hilfe die Auswirkungen solcher Schwachstellen in Software reduziert werden können. Das diese bitter nötig sind, zeigen schon die ersten 30 Tage des neuen Jahres.

Das Bündel von Maßnahmen

Eine Firewall, einen aktuellen Virenscanner und die neuesten Sicherheitsupdates. So einfach schien IT-Sicherheit mal gewesen zu sein. Wer viel gemacht hat, der hat ein mal im Jahr einen Pentest auf ein einzelnes, überschaubares System durchgeführt. Ein Stückchen mehr an Sicherheit und Informationen bietet der regelmäßige Schwachstellenscan – z. B. ein Mal pro Quartal. Im obigen Fall des Citrix ADC hätte dieser Schwachstellenscan zwischen dem 24.12.2019 (frohe Weihnachten!) und dem 10.01.2020 durchgeführt und die notwendigen Ad-Hoc-Fixes eingespielt werden müssen, um schlimmeres zu verhindern. Die Schwachstelle im Internet Explorer hätte Nessus beispielsweise ab dem 22.01.2020 entdeckt – allerdings sind ja eh weder Update noch brauchbarer Workaround vorhanden.

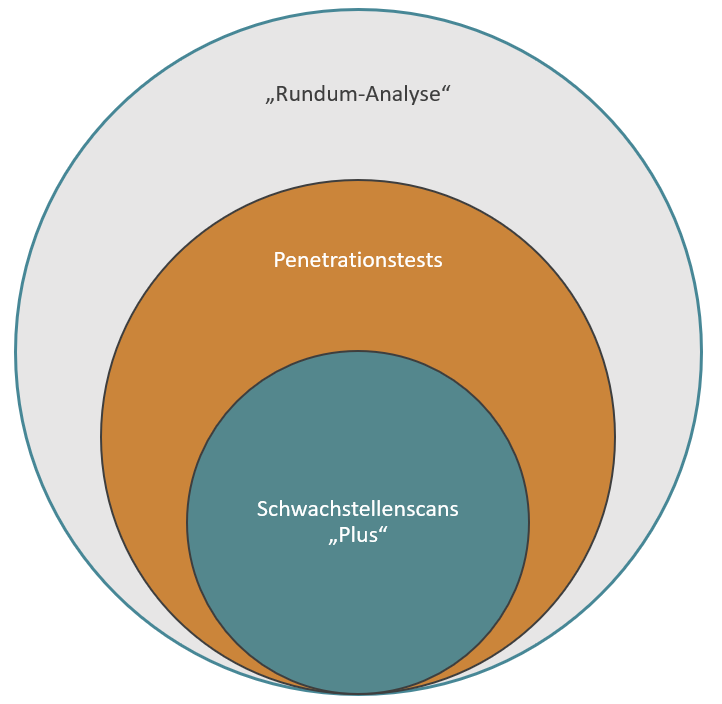

Ist die Schwachstelle entdeckt, stellt sich daher oft die Frage: Was können wir machen? Remote-Zugang deaktivieren? Internet-Nutzung deaktivieren? Krasse Schritte für den Betrieb. Um hier eine fundierte Entscheidung treffen zu können, bedarf es weit mehr Informationen über die weiteren IT- und IT-Sicherheitssysteme. Ein Pentest oder ein Schwachstellenscan sind wichtige Indikatoren, können für die Maßnahmenfindung aber nur begrenzt helfen. Wenn 2020 so weitergeht, sollten Sie frühzeitig über eine etwas umfangreichere Ist-Aufnahme der IT-Sicherheit nachdenken. Die folgende Abbildung stellt bildlich die Wirksamkeit – aber auch den Aufwand – möglicher Ist-Aufnahmen dar:

Der Schwachstellenscan identifiziert die öffentlich bekannten Schwachstellen. Ein Pentest kann darüber weit hinaus gehen und etwa die tatsächliche Angriffsfläche oder die möglichen Auswirkungen einer erfolgreichen Kompromittierung aufzeigen.

Für ein umfassendes Bild reicht eine technische Prüfung allein nicht aus. Die folgenden Fragestellungen etwa lassen sich in der Regel nur mit Interviews und Stichproben wirklich beantworten:

- Sind meine Netzwerksegmente sinnvoll eingeteilt und wirkungsvoll voneinander getrennt?

- Wie aktuell sind die Signaturen meines IPS?

- Kann mein Anti-Virus-Programm auf dem Client die Ausführung von bösartigen PowerShell-Scripten wirklich verhindern?

- Schütz mein Proxy vor dem Download von schadhaften, ausführbaren Dateien?

- Habe ich ein ausreichendes Incident Response Verfahren für den Umgang mit einer Kompromittierung?

- Sind meine Dokumentationen auf einem aktuellen Stand?

- …

Einige Punkte wirken wie Hausaufgaben. Andere Punkte scheinen die Zuständigkeit des IT-Dienstleisters zu betreffen. Erfahrungsgemäß lässt sich der Schritt von „Glauben“, dass alles schon passt hin zu „Wissen“, wie die Lage tatsächlich aussieht, durch das Stellen der richtigen Fragen vollziehen – und mit einem technischen Blick auf das System, die Konsistenz der Antworten gleich überprüfen. Achten Sie nur darauf, wer die Fragen stellt. Nicht alle Systemhäuser und Dienstleister die Ihnen bisher Sicherheitslösungen verkauft oder betrieben haben, werden sich damit leicht tun Ihnen nun zu offenbaren, dass Sie seit Monaten Geld bezahlen für etwas, was Ihnen womöglich gar nicht so arg hilft.

Wir freuen uns, für Sie und mit Ihnen die richtigen Fragen zu stellen 🙂