Penetrationstests auf Betriebssystem-, Dienst- und Anwendungsebene

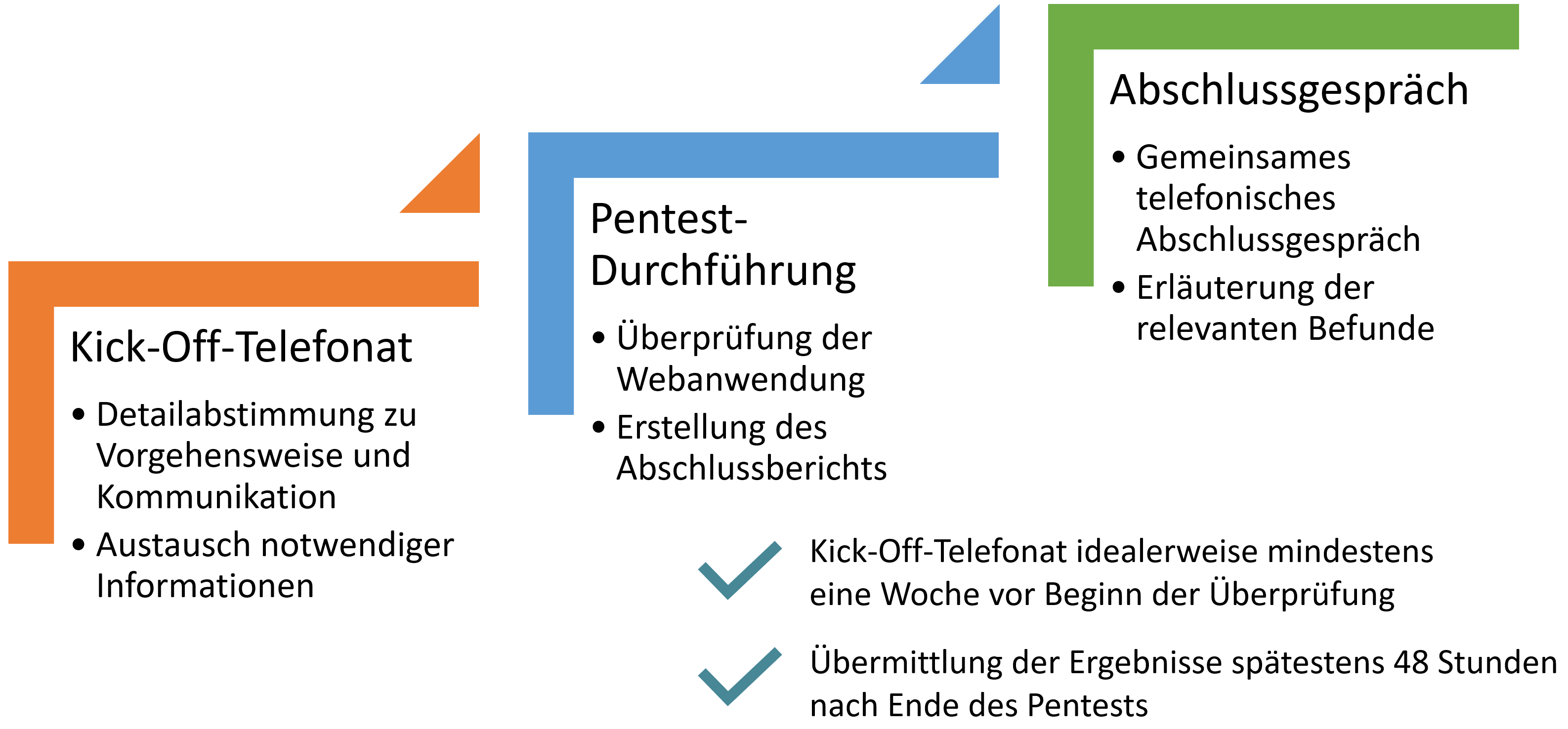

Mit Hilfe eines Penetrationstests oder kurz „Pentests“ lassen sich Schwachstellen in (Web-) Anwendung, Diensten und Systemen identifizieren. Ein erfolgreicher Angriff auf eine Webanwendung kann beispielsweise zur ungewollten Offenlegung schützenswerter Daten führen. In einem Pentest wird ein solcher Angriff simuliert, ohne dass die Daten tatsächlich in falsche Hände geraten.

Penetrationstests mit bi-sec: Ihre Vorteile im Überblick

Erleben Sie Penetrationstest neu! Lassen Sie sich überzeugen:

- Professionelle, zertifizierte Pentester

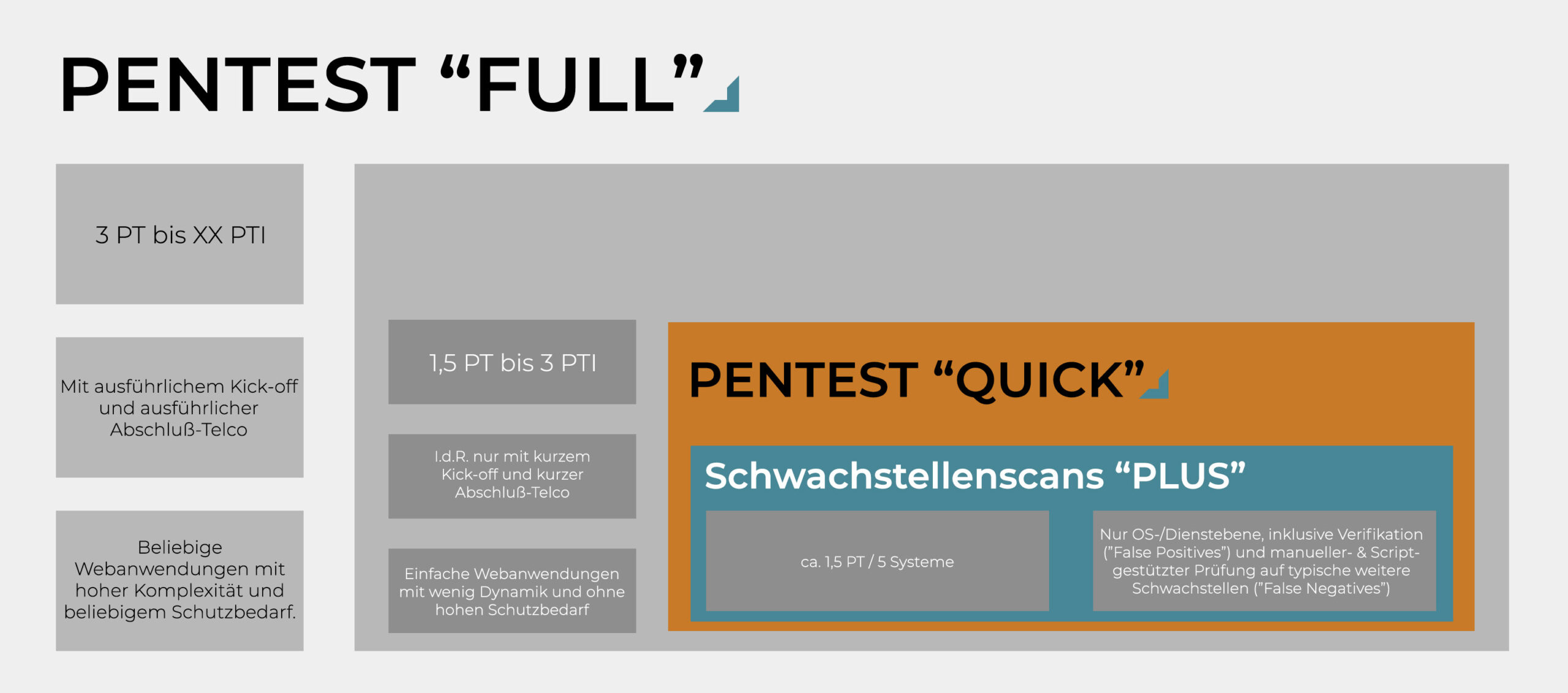

- Kurzfristige Verfügbarkeit für externe Pentests

- Unkomplizierte Prozesse mit Single-Point-of-Contact von Pre-Sales bis Abschlussgespräch

- Ersteinschätzungen zur Sicherheit extern erreichbarer Anwendungen innerhalb von 72 Stunden

- Verständliche Abschlussberichte mit Zusammenfassung für das Management

- Hohe Qualität dank Automatisierung und Standardisierung

Über unser Portal haben Sie jederzeit volle Transparenz über unsere kurzfristigen Kapazitäten und können direkt und unkompliziert Ihre Pentestanfragen starten – für einfache Projekte in der Regel ohne langwierige Telefonate und Abstimmungsrunden!

Interesse? Kurze Info an kontakt@bi-sec.de und wir erstellen Ihnen Zugang zum Portal.

Gerne senden wir Ihnen Beispielberichte in deutscher oder englischer Sprache zu! Unsere Abschlussberichte bringen die wesentlichen Befunde auf den Punkt.

Die Sicherheit Ihrer Anwendung und Ihrer Systeme liegt uns am Herzen!

Vertrauen Sie auf die Expertise unserer Mitarbeiter mit langjähriger Erfahrung in den Bereichen Pentest, Anwendungssicherheit, Infrastruktursicherheit und Servicesicherheit.

Neben der täglichen Durchführung von Projekten im Bereich der Web- und Anwendungssicherheit sind unsere Experten als Trainer für Workshops und Schulungen unterwegs, um ihr breites Fachwissen weiter zu geben.

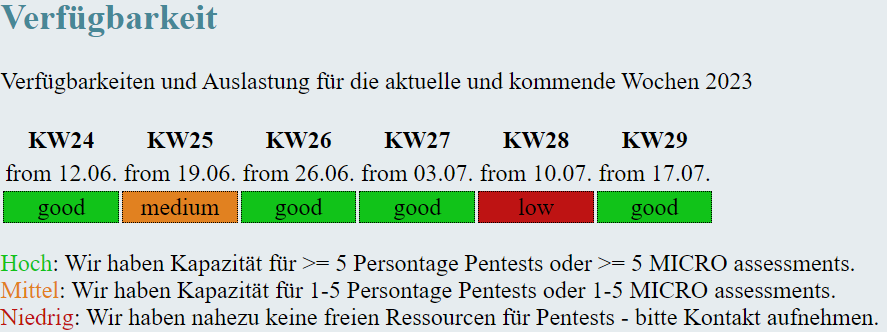

Im vergangenen Jahr haben wir unzählige Penetrationstests und Schwachstellenscans durchgeführt – nach jedem einzelnen Projekt überprüfen wir sowohl die Qualität unserer Arbeit, um ein gleichbleibend hohes Niveau bei der Durchführung aller Arten von Sicherheitsüberprüfungen gewährleisten zu können.

Sie brauchen einen ausführlichen und tiefgreifenden Penetrationstest einer einzelnen Anwendung? Dann helfen wir Ihnen gerne weiter! Unsere geschulten Security-Experten analysieren Ihre Anwendung und Ihre Systeme auf Herz und Nieren:

- SQL-Injection

- Cross-Site-Scripting

- OS-Command-Injection

- Konfigurationsfehler

- Logische Fehler

Auf Wunsch decken unsere Überprüfungen die gängige Standards wie die OWASP Top 10 oder den OWASP ASVS ab. Übrigens empfehlen wir den ASVS als Referenz – die OWASP Top 10 ist an vielen Stellen für einen Penetrationstest auf Webanwendungen ungeeignet, da sie an vielen Stellen keine konkreten Vorgaben für Sicherheitsüberprüfungen macht, wodurch eine Vergleichbarkeit von Pentests nahezu unmöglich wird. Der ASVS bietet mit feingranularen Controls hier eine deutlich bessere Grundlage, sowohl für die sichere Entwicklung von Webanwendungen, als auch für die Überprüfung der Selbigen.

Unsere geschulten Experten (OCSP, CEH, …) kennen die typischen Schwachstellen der meisten gängigen Webanwendungen.

Gerne dokumentieren wir für Sie nicht nur Befunde zu einzelnen Kategorien, sondern auch durchgeführte Prüfschritte, die keinen Befund ergeben haben.

Ob ausführlicher Bericht (Deutsch oder Englisch), kurzes CSV oder vollständiges XML: Gerne liefern wir Ihnen die Ergebnisse so, wie Sie es wünschen!

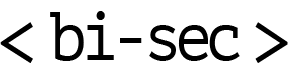

Für jeden Fall der passende Pentest

Gerne beraten wir Sie persönlich zur Durchführung eines Pentests. Je nach Anwendungsfall dauert ein typischer Pentest zwischen 2 und 8 Tagen, wobei wir durch unsere Liebe zur Automatisierung mehr Zeit für das Testen und weniger Zeit für Dokumentation und Copy-/Paste veranschlagen.

- One-Pager, Landing-Pages, Downloadportale: ca. 1 – 2 Tage

- Promotions, Gewinnspiele und co.: 2 – 3 Tage

- Firmenwebseiten und Info-Pages: 4 - 5 Tage

- Onlineshops und co.: 4 – 8 Tage

Auf Wunsch decken unsere Überprüfungen die gängige Standards wie die OWASP Top 10 oder den OWASP ASVS ab. Übrigens empfehlen wir den ASVS als Referenz – die OWASP Top 10 ist an vielen Stellen für einen Penetrationstest auf Webanwendungen ungeeignet, da sie an vielen Stellen keine konkreten Vorgaben für Sicherheitsüberprüfungen macht, wodurch eine Vergleichbarkeit von Pentests nahezu unmöglich wird. Der ASVS bietet mit feingranularen Controls hier eine deutlich bessere Grundlage, sowohl für die sichere Entwicklung von Webanwendungen, als auch für die Überprüfung der Selbigen.

Gerne dokumentieren wir für Sie nicht nur Befunde zu einzelnen Kategorien, sondern auch durchgeführte Prüfschritte, die keinen Befund ergeben haben – und natürlich die Empfehlungen zur Behebung der Befunde.

Ob ausführlicher Bericht (Deutsch oder Englisch), kurzes CSV oder vollständiges XML: Gerne liefern wir Ihnen die Ergebnisse so, wie Sie es wünschen!

Flexibel, pragmatisch & einzigartig

Eine Sicherheitsüberprüfung von bi-sec verbindet auf einzigartige Art und Weise die Vorteile von automatisierten Werkzeugen mit den Vorteilen menschlicher Penetrationstester:

- Zeitersparnis bei der Ausführung von Standardaufgaben

- Effiziente Erstellung von Abschlussberichten

- Tiefgreifende technische Analysen durch unsere Sicherheitsexperten

- Kostenersparnisse ohne Leistungseinbußen

Die Vorteile liegen auf der Hand: Jeder Penetrationstest startet mit einer automatisierten Überprüfung auf Infrastrukturebene und der Suche nach den üblichen „Low-hanging fruits“ – auf Wunsch auch nachts und ohne Aufwand für unsere Pentester. Hierzu gehören insbesondere Aktivitäten in den Bereichen:

- Suche nach erreichbaren Diensten

- Identifikation von Schwachstellen auf System- und Dienstebene

- Überprüfung der Verschlüsselungskomponenten (TLS, SSH, ...)

- Fehlkonfigurationen von HTTP-Headern

- Auffinden von versteckten Dateien und Ordnern

- Angriffe auf die Authentifizierung identifizierter Dienste und Anwendungen

- Optimierte Durchführung ohne Zusatzkosten

Unsere Experten kümmern sich nur noch um die Dinge, die eine Maschine nicht leisten kann – insbesondere die Überprüfung auf Anwendungsebene. Neben der Automatisierung von einfachen Aufgaben der Sicherheitsüberprüfungen, haben wir auch die Erstellung unserer Abschlussdokumentation durch automatisierte Werkzeuge optimiert.

Jetzt anfragen, morgen starten!

Telefon: (+49) 7134 53439-60

E-Mail: vertrieb@bi-sec.de