Sie Nutzen Microsoft Teams, SharePoint Online, Exchange Online oder Azure Ressourcen? Herzlichen Glückwunsch, dann dürfen Sie sich auch damit beschäftigen, wie Sie Ihren Tenant in Microsoft 365 absichern. Sobald Sie das Microsoft-Cloud-Universum betreten, sind Sie stolzer Mieter eines Microsoft Azure AD Services, der die Identitäten Ihrer Benutzer verwaltet und mit diversen unsicheren Standardeinstellungen daherkommt.

In diesem Artikel zeigen wir die grundlegenden Einstellungen und Fragestellungen, mit denen Sie sich zur Härtung und Absicherung eines Azure-Tenant beschäftigen sollten, um typische Angriffe wie zum Beispiel einen Passwort-Spray, Phishing oder Illicit Consent zu erschweren.

Wer lieber Videos anschaut, der findet die Inhalte in einem Video auf Youtube – inklusive aller Klick-Pfade durch das Azure Portal, um die Einstellungen vorzunehmen. Und das in weniger als 30 Minuten :-).

Verantwortlichkeiten in der Cloud

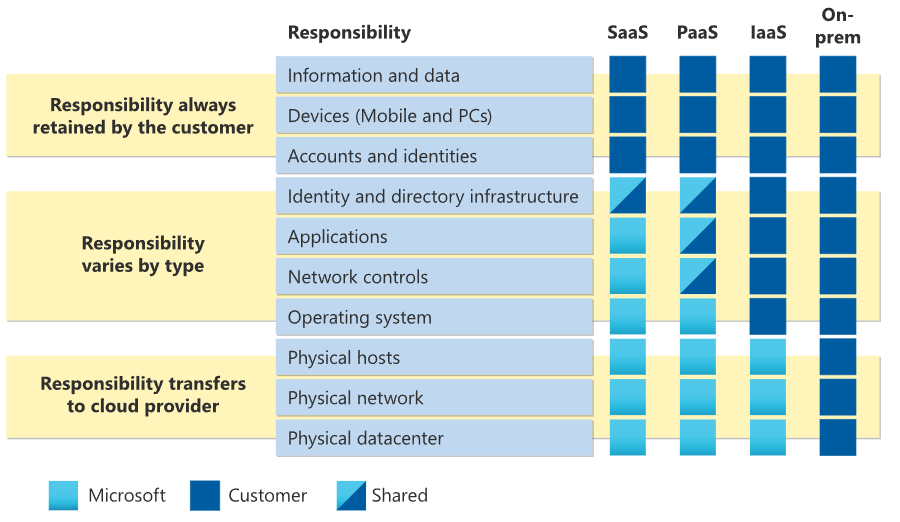

Die Cloud bringt Vereinfachung, Kostenersparnis und Flexibilität – ein mutiges Versprechen. Ein Blick auf die Verantwortlichkeiten für den Betrieb der Lösungen zeigt schnell, dass hier nicht allzu viel abgegeben werden kann. Insbesondere die Knackpunkte rund um die gespeicherten Daten und Informationen, sowie die Identitäten und Zugriffe bleiben in der Verantwortung des Nutzers.

Geht es darum, Dienste wie Teams, SharePoint oder Azure AD zu nutzen, dann liegt die Verantwortlichkeit aus Sicht von Microsoft natürlich weiterhin beim Kunden.

Wir dürfen also nicht erwarten, dass Microsoft sich hier für uns Gedanken macht, wie der bereitgestellte Service auch sicher konfiguriert wird.

Quelle: Gemeinsame Verantwortung in der Cloud – Microsoft Azure | Microsoft Learn

Grundlegende Themen für den Rechenzentrumsbetrieb werden wir als Kunde natürlich schon ein Stück weit los. Hier trumpft Microsoft mit vielen Zertifikaten, die die Sicherheit Ihrer Rechenzentren und Prozesse darlegen sollen. Wer Microsoft hier nicht vertraut, der ist wohl ohnehin falsch in der Cloud. Also kümmern wir uns um das Wesentliche.

Microsoft Defaults – Security by … do it yourself!

Wer sich mit den Sicherheitsfeatures von Microsoft 365 und Azure beschäftigen möchte, der sollte das in einer „Spielumgebung“ tun. Microsoft stellt über das Developer Programm die Möglichkeit zur Verfügung, einen kompletten Azure Tenant mit vielen aktivierten Lizenzen zu bekommen, um Produkte, Dienstleistungen und co. zu entwickeln. Oder halt .. um hier eine ordentliche Spielwiese zu haben. Das Developer Programm finden Sie hier.

Checkliste – Microsoft Azure AD & Tenant-Sicherheit

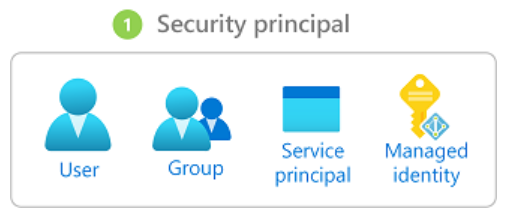

Wird so ein Azure Tenant neu erstellt, dann gibt es ein Azure Active Directory als zentrale Verwaltung von Identitäten dazu. Das Azure AD (AAD) ist die Heimat von verschiedenen Security Prinzipalen wie Benutzern, Gruppen, Enterprise Applications oder Service Principals. Ein Security Principal kann wiederum Rollen und Berechtigungen haben.

Das Rollen- und Berechtigungskonzept von Azure und M365 ist nicht trivial. Hier greifen grundlegend drei verschiedene Bereiche ineinander. Allen zu Grunde liegen aber Security Principals, als zentrale zu berechtigende Identität.

Warum nun müssen wir uns damit beschäftigen, den Tenant abzusichern? Die Defaults sind schuld. Ist es nicht schön, wenn normale Benutzer …

- … weitere Tenants aus dem Unternehmens-Tenant aus anlegen können?

- … beliebig Subscriptions anlegen können, bei denen kein Admin Zugriffsberechtigungen hat?

- … beliebige Enterprise Applications registrieren und ihren Consent geben können?

- … auf das Azure Portal zugreifen können?

- … beliebige Gäste-Accounts mit Gmail-Adressen o.ä. einladen können?

- … Microsoft 365-Gruppen und Security-Gruppen erstellen können?

- … unsichere Passwörter wie Firmenname2023! wählen kann?

Hoffentlich lautet die Antwort auf die Frage überall „Nein“ … „Oh mein Gott“ .. oder „Warum?“. So zumindest ist es in der Regel in unseren Schulungen oder Projekten zu Microsoft 365.

Microsoft 365 absichern – so geht’s über das Azure Portal

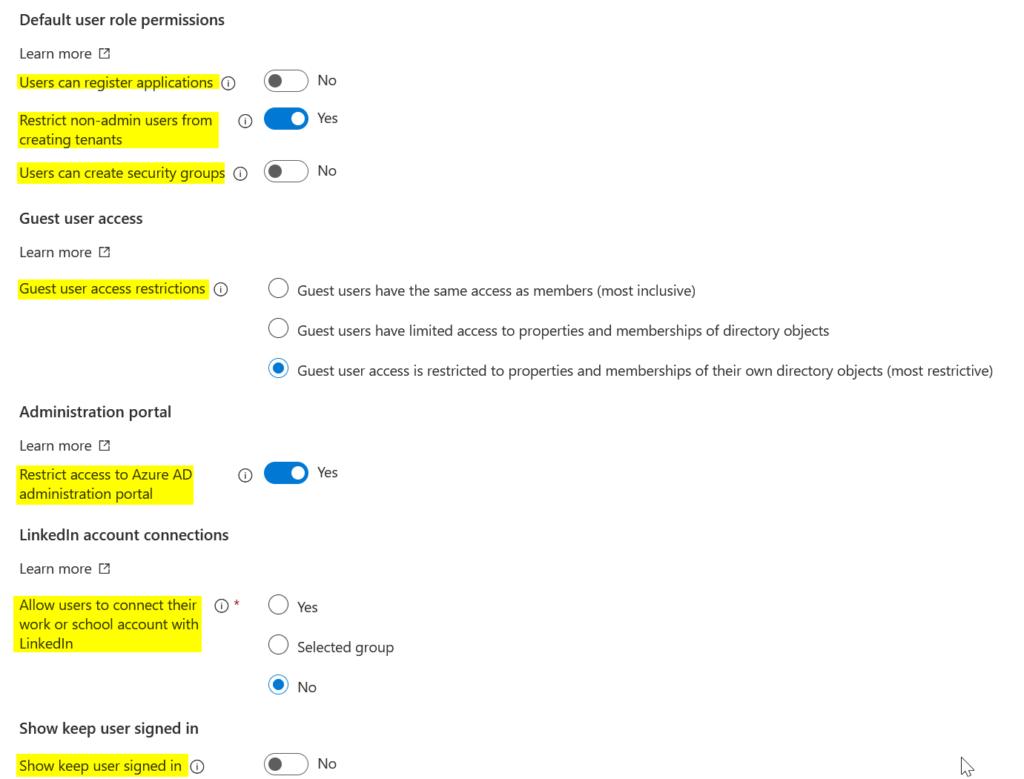

Die genannten Punkte lassen sich alle über das Azure Portal konfigurieren. Die nachfolgenden Bilder zeigen jeweils die empfohlenen Settings.

Für die User Settings:

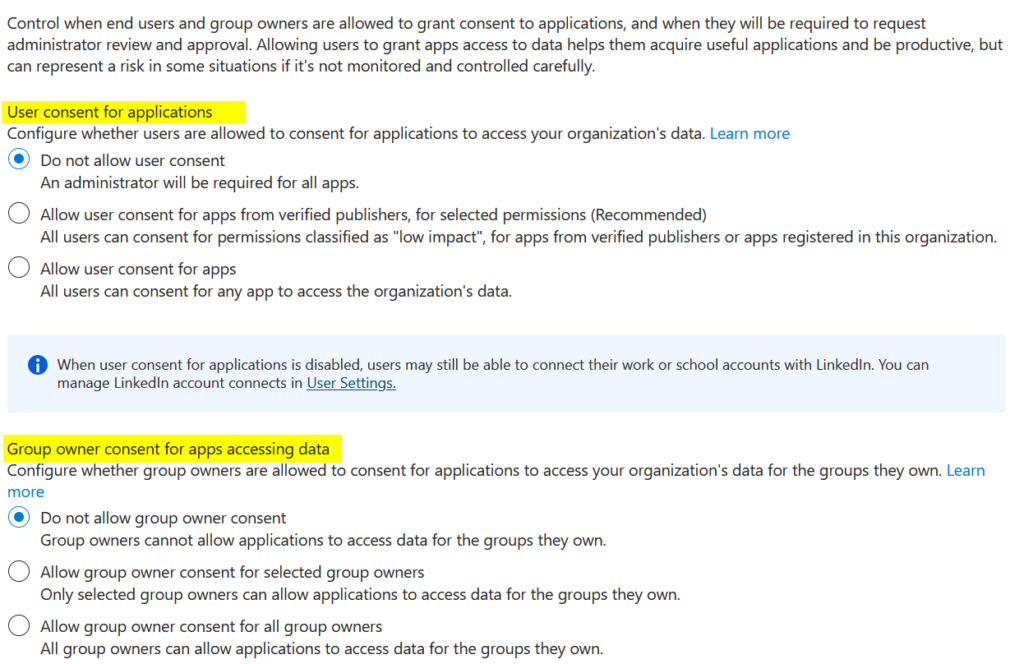

Mit Blick auf die Enterprise Applications und Application Consent:

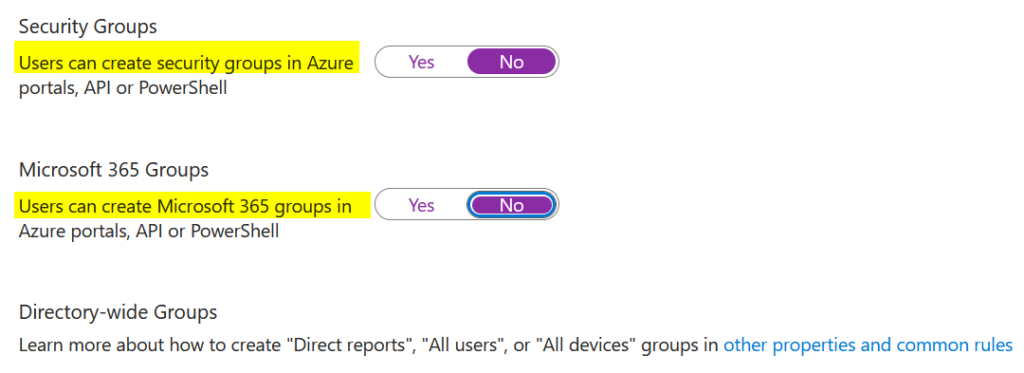

Die Erstellung von Gruppen lässt sich in den Group Settings einstellen:

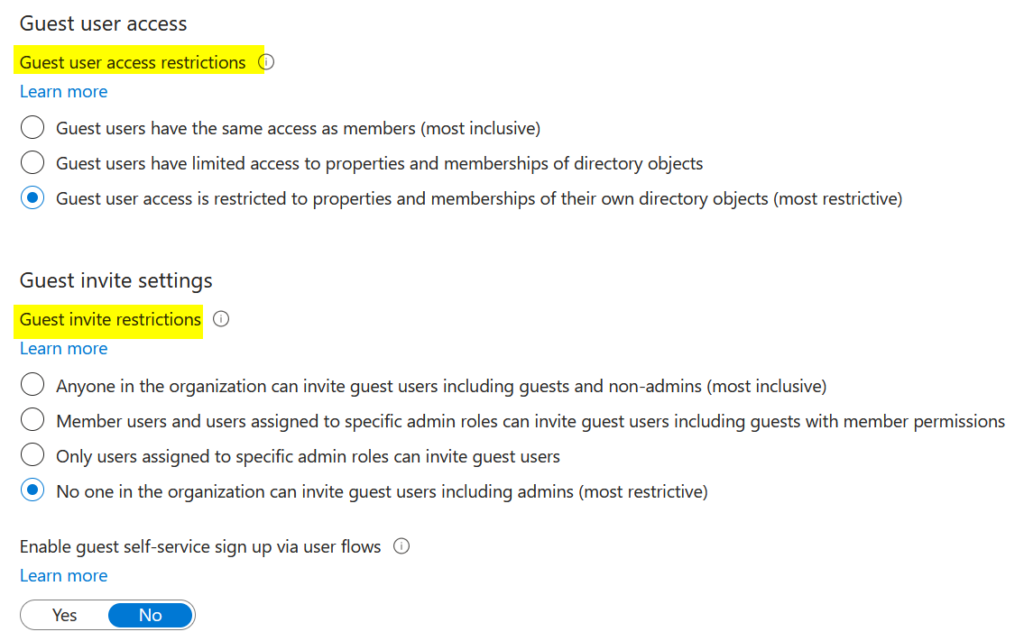

Die vollständigen Gäste-Settings liegen aktuell unter External collaboration. Hier ist allerdings etwas Eigeninitiative gefragt. Sofern die Zusammenarbeit über Tenant-Grenzen hinweg geplant ist (Azure B2B Collaboration) muss das Einladen von Gästen prinzipiell erlaubt sein. Wer das nicht plant, kann hier restriktiv vorgehen:

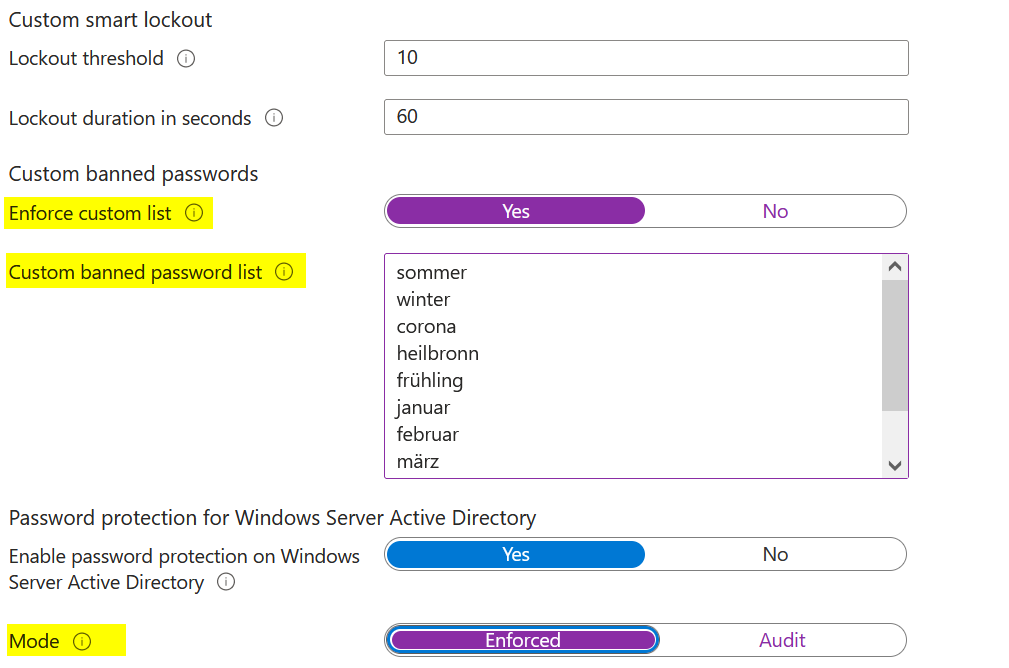

Bleiben noch die Benutzer und ihre Passwörter. Unter Security > Authentication Methods > Password Protection verstecken sich die Einstellungen hierfür. Die Grundeinstellungen für den Lockout sind nicht verkehrt. In Microsoft Azure gelten Benutzernamen nicht als Geheimnis, das heißt, dass jeder externe Angreifer die gültigen Benutzer im Tenant mit wenig Aufwand auflisten kann. Um so wichtiger, das Thema Passworte. Hier bietet insbesondere das Feature „Custom banned passwords“ gute Möglichkeiten, um typische schwache Benutzerpassworte zu vermeiden. Zu oft haben wir in Projekten Erfolg bei der Kompromittierung von Accounts über Passworte wie Sommer2023! oder Stuttgart-21. Die Liste wird zwar lang, aber Jahreszeiten, Monate, Städte sind nun mal in einem Passwort-Spray-Angriff nicht schwer zu erraten.

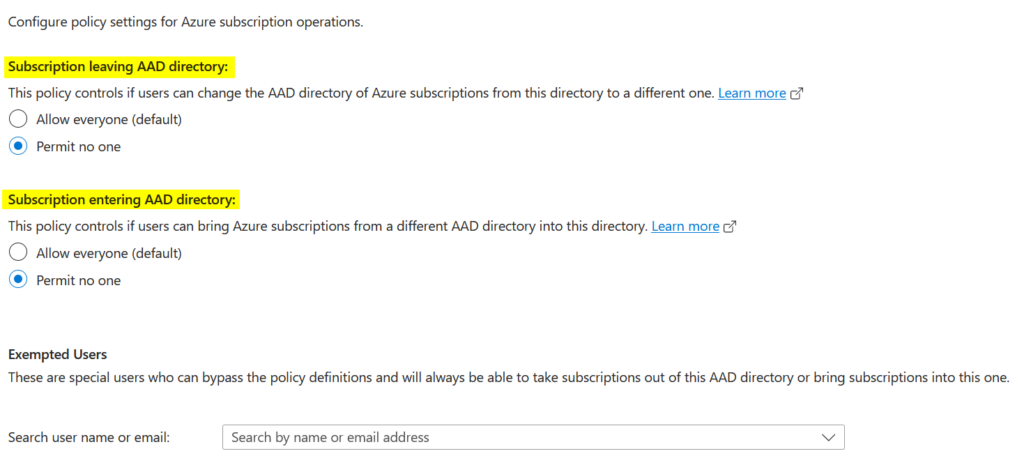

Neben den Benutzern und Identitäten erlaubt Azure es auch, komplette Subscriptions zwischen Tenants zu verschieben – also wenn die User die entsprechenden Berechtigungen haben. Wer das nicht möchte, sollte auch hier die Default-Settings von Microsoft ändern.

Der Anfang ist gemacht – aber es gibt mehr zu tun

Damit sind wir durch die ersten Schritte in der Absicherung der Microsoft 365-Umgebung und des Azure ADs durch. Fertig sind wir damit leider noch nicht, aber zumindest die Basis-Einstellungen sind mal drin.

Es bleiben noch genügend Themen, denen wir uns als Nutzer der Microsoft Cloud widmen müssen, z. B.:

- Multifaktor-Authentifizierung

- Conditional Access

- Device Compliance

- Logging & Alarmierung

- Enterprise Applications

- Gefährliche Rollen im AAD

- M365 / Azure-Assessments mit Security Score und co.

Benutzer und deren Anmeldungen sind mit die größte Zielscheibe in Cloud-Umgebungen – auch losgelöst von der Microsoft-Welt. Systeme und Dienste die immer und überall erreichbar sind, laden auch zu Angriffen ein.

Mit etwas Fleiß und Know-How lassen sich die Risiken für eine Kompromittierung deutlich verringern.

Gerne helfen wir bei Fragen weiter und freuen uns auf viele sichere Microsoft-Umgebungen – oder deren Prüfung 🙂