Browser-Plugins: Unterschätztes Risiko?

Browser-Add-Ons bzw. -Plugins erweitern die Funktionalität von Web-Browsern um zusätzliche Funktionen: Von Passwortverwaltung über Bookmarks bis Spiele oder Youtube-Kontroll-Plugins - hier gibt es fast alles, was das Herz begehrt.

Das Problem? Damit die Add-Ons ihre Aufgabe erfüllen können, benötigen Sie in der Regel Zugriff auf die Inhalte der Webanwendung - und können diese nach Belieben auslesen oder verändern. In einer Welt, in der immer mehr Unternehmensdaten im Browser angezeigt werden (Jira, Confluence, M365, ...) sicherlich keine gute Idee. Das ergab auch eine Untersuchung von LayerX, die "The Hacker News" hier zusammenfasst.

Insbesondere bei der Administration von Cloud-Diensten wie dem Microsoft Entra Portal kann es schnell problematisch werden, wenn schadhafte Add-Ons die Cookies des Global Administrators klauen und damit unberechtigt Zugriff auf alle Daten im Microsoft E.

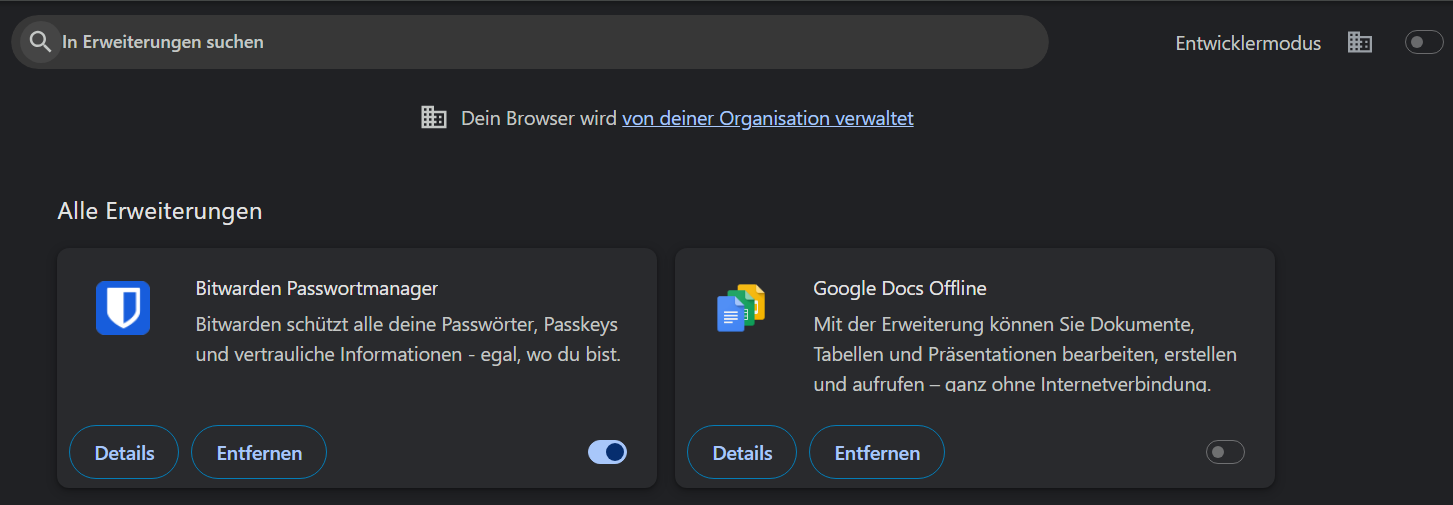

Ob Google Chrome oder Microsoft Edge - Add-Ons gehören zum festen Funktionsumfang der Browser auf Windows-Geräten und darüber hinaus.

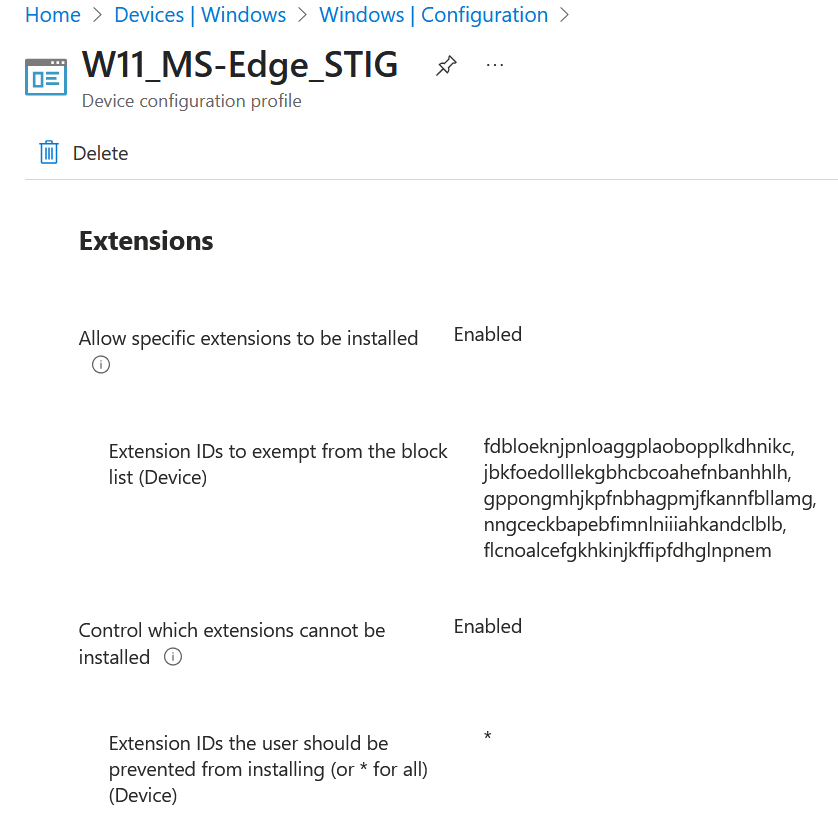

Die vorgenannten sind in vielen Unternehmen vertreten und lassen sich über Gruppenrichtlinien und Intune Configuration Profiles steuern. Auch die Verwendung von Add-ons lässt sich somit in Unternehmen kontrollieren - ein Thema, das ähnlich beliebt ist die Application Control mit AppLocker oder WDAC/MDAC.

Browser Add-Ons verstehen

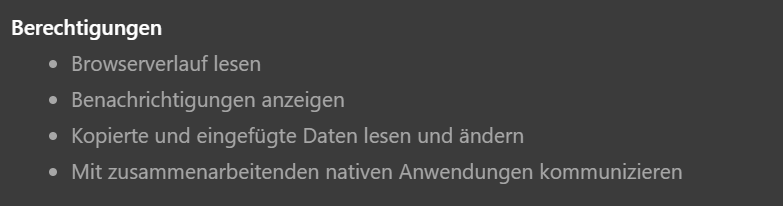

Browser Add-Ons sind kleine Skripte / Programme, die in den Browser integriert werden. Das freie Add-On für den Passwortmanager Bitwarden etwa benötigt die Berechtigungen:

- Browserverlauf lesen

- Ermöglicht das Auslesen des Surf-Verlaufs

- Benachrichtigungen anzeigen

- Ermöglicht die Anzeige von Bannern und co.

- Kopierte und eingefügte Daten lesen und ändern

- Erlaubt das Auslesen / Ändern von Passworten

Je nachdem, was die Add-Ons machen, können sich die Rechte natürlich unterscheiden. Browser Add-Ons sind nicht perse Böse. Sie könnten aber sein.

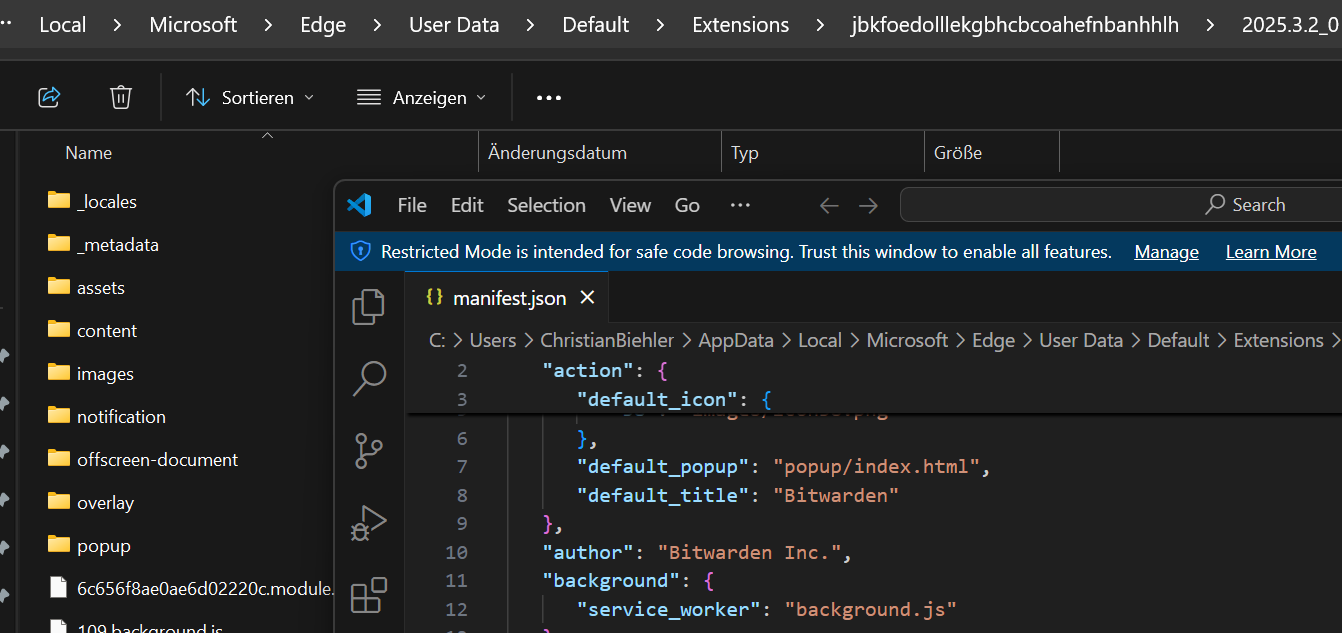

Die Add-Ons finden sich in Windows in den jeweiligen Ordner der Browser des Benutzers, also beispielsweise:

- Edge:

- C:\Users\*UserName*\AppData\Local\Microsoft\Edge\User Data\Default\Extensions

- Chrome:

- C:\Users\*UserName*\AppData\Local\Google\Chrome\User Data\Default\Extensions

Die Add-Ons liegen in AppData\Local, sind also für jeden Benutzer (und Angreifer, der im Kontext des Benutzers agieren kann) änderbar. Damit bleibt nur die Steuerung über den Browser selbst, um die Ausführung schadhafter Extensions zu verhindern.

Die Extension selbst besteht aus Skripten (.js) und zusätzlichen Dokumenten - eine klassische Steuerung über AppLocker-Regeln funktioniert nicht. Da die Skripte am Ende "Text" sind, wird auch die Filterung am Web- und E-Mail-Gateway eine Herausforderung.

Die Details zum jeweiligen Add-On / Plugin finden sich in de manifest.json im jeweiligen Ordner. Hier das Beispiel für Bitwarden. Für die Freigabe benötigen wir die ID aus dem Dateipfad: "jbkfoedolllekgbhcbcoahefnbanhhlh".

Steuerung von Browser Add-Ons

Die Sicherheit der Unternehmensdaten kann durch schadhafte Browser-Add-Ons kompromittiert werden. Über Intune oder per GPO lassen sich Erweiterungen einschränken, die vom Browser ausgeführt werden. Gängige Härtungsstandards wie die CIS Benchmarks oder die STIG vom Department of Defense beinhalten per Default ein Verbot sämtlicher Extensions - in der Praxis oft schwierig.

Browser Add-Ons für Chrome und Edge haben jeweils unterschiedliche IDs. Die ID entspricht dem Namen des Ordners. Die Details zum jeweiligen Plugin finden sind

Mit Hilfe von zentralem Logging über einen der gängigen Anbieter lässt erfassen, welche Add-Ons im Einsatz sind. Die "Default-Deny"-Regel wird in der Praxis schnell wirksam. Ein Neustart des Geräts oder Browsers ist nicht notwendig, was auch einiges an Flexibilität gewährleistet.

Bei Fragen unterstützen wir Sie gerne im Rahmen unserer Dienstleistungen!