Google Workspace: Sichere Alternative zu Microsoft 365?

Google Workspace und dessen sicherer Betrieb sind immer häufiger Bestandteil von Anfragen und Diskussionen. Verbunden mit der Frage, ob Google Workspace die Microsoft 365 Welt mit Entra ID ersetzen kann und ob die Google Cloud Plattform (GCP) in der Lage ist, die Microsoft Azure-Welt zu ersetzen - in diesem Blog-Beitrag beschäftigen wir uns mit dem ersten der beiden Punkte.

Unser Fokus? Sicherheit! Ob nun einzelne Funktionen aus Excel auch in Google Sheets funktionieren wird hier nicht geklärt werden.

Für den sicheren Betrieb eines (kleinen, mittleren) Unternehmens benötigen wir nicht viel:

- Einen Verzeichnisdienst für Benutzer, Gruppen, Geräte

- Sichere Authentifizierung der Benutzer für Cloud-Dienste und Apps

- Ein vernünftiges Rollen- und Berechtigungsmodell zur Einhaltung von Least Privileges und Tier-Konzept

- Eine Geräteverwaltung zur Umsetzung sicherheitsrelevanter Vorgaben

- Sichere Speicherung der verarbeiteten Daten

- Logging-, Auswertung-, Alarmierungs- und Reporting-Funktionalitäten per API und GUI

Was simpel klingt, ist in der Microsoft 365-Welt mit verschiedenen Portalen und unzähligen Konfigurationen verbunden.

Ob Google sich hier besser schlägt, ohne auf Sicherheit zu verzichten?

Die (sicherheitsrelevanten) Basics für Unternehmen

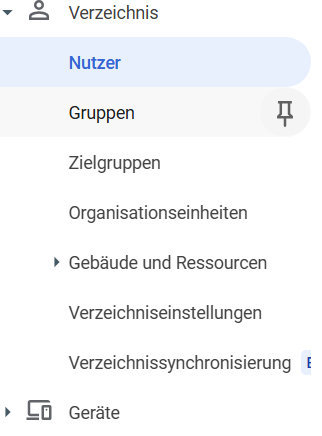

Der Verzeichnisdienst

Google Workspace verfügt über einen Verzeichnisdienst - der hat keinen coolen Namen, aber beinhaltet alle Benutzer, erlaubt die Erstellung von Gruppen und Organisationseinheiten (OUs), sowie eine Synchronisierung - beispielsweise mit Entra ID oder dem on-Prem Active Directory - es heißt noch Azure AD und benötigte einen Benutzer mit Token statt eines technischen Service Principals, aber es geht zumindestens.

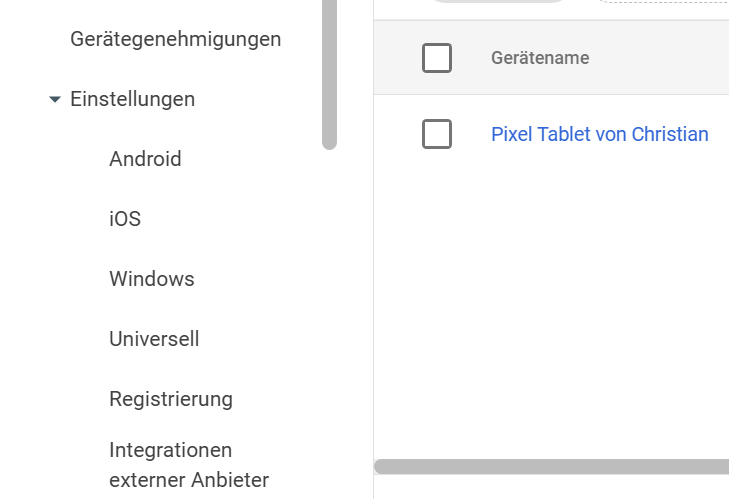

Geräte sind optisch im Menü getrennt vom Verzeichnis, werden jedoch den Benutzern zugeordnet: Also ich sehe beim Benutzer, wer welches Gerät hat und bei den Geräten, zu welchem Benutzer sie gehören.

Die Authentifizierung

Auch im Jahr 2025 lohnt es sich, über die Authentifizierung zu sprechen.

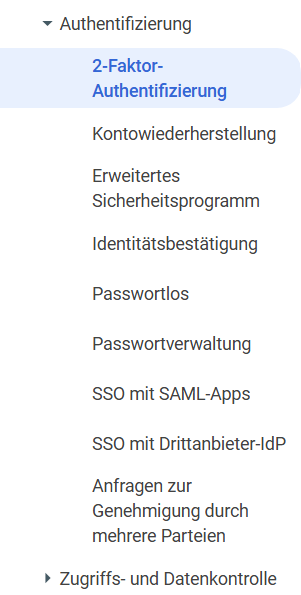

Es gibt Passwörter. Mindestvorgaben für diese können - anders als bei Microsoft 365 - in ihrer Länge angepasst werden.

Es gibt MFA - ob und ab wann es erzwungen wird, lässt sich frei konfigurieren. Die Art der Authentifizierung (SMS, FIDO2, ...) lässt sich einstellen. Mit dem Zwang zu MFA sind grundlegende Authentifizierungshürden gelöst. Per One-Click wird die Authentifizierung via Hardware-Token erzwungen (zum Zeitpunkt der Erstellung des Artikels als BETA markiert).

Eine sichere Benutzerauthentifizierung ist also möglich. Da Google Workspace auch als Verzeichnisdienst agiert, ist die Anbindung von Drittanbieter-Apps per SSO ein sinnvoller Anwendungsfall. Diesen deckt Google Workspace über SAML ab für einzelne Apps, kann aber auch andere idPs per OIDC/OAuth2 oder SAML anbinden.

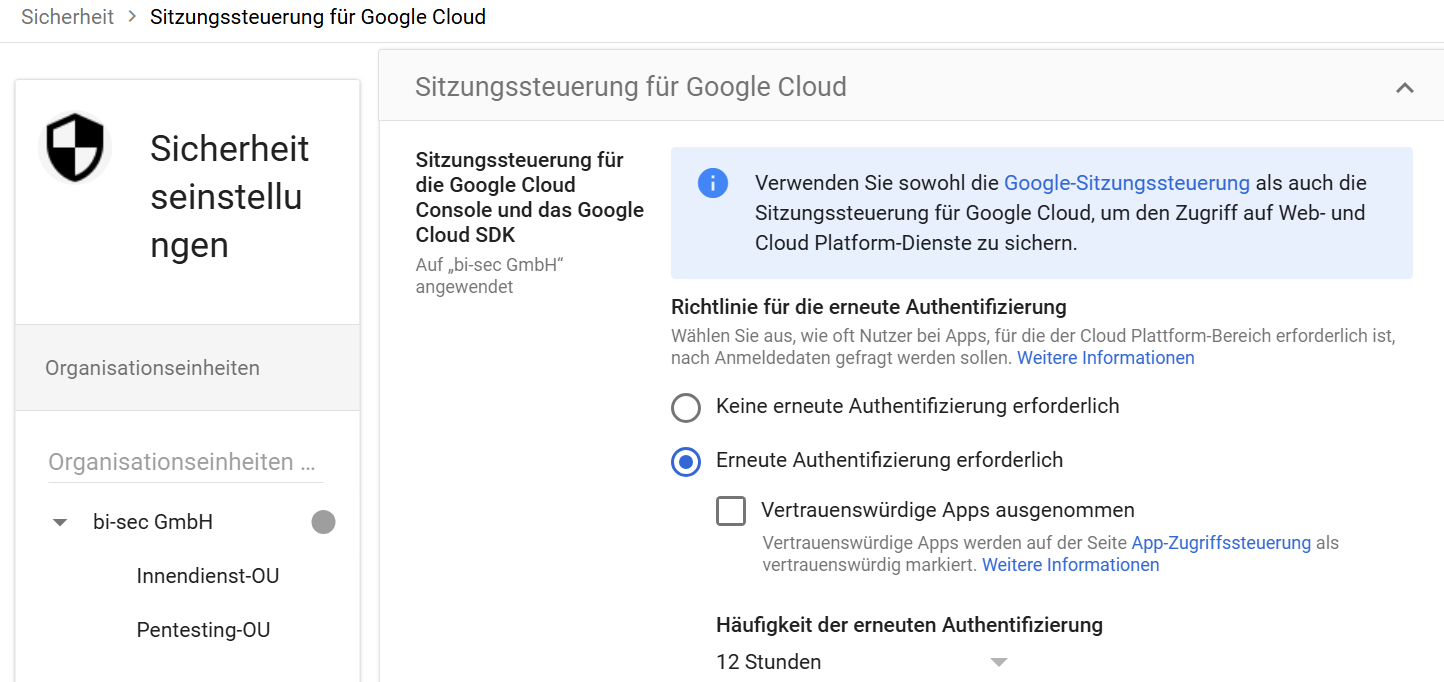

Nach der Authentifizierung folgt die Session-Laufzeit. Ein Thema, was in der Microsoft-Welt für viele Angriffe verantwortlich ist.

Google Workspace hat die Konfiguration in die Zugriffs- und Datenkontrolle gepackt und erlaubt die Konfiguration von Session-Limits für Cloud-Apps und mobile Apps separat. Hier kommen die OUs aus dem Verzeichnisdienst auch wieder ins Spiel, um beispielsweise dem Innendienst andere Regeln zuzuweisen, als der Technik - oder der Administration.

Wer Funktionen analog zu Conditional Access sucht, um die Zugriffe genauer zu steuern, der wird nur in den höherpreisigen Abos fündig. Die "Context-Aware Access" genannte Konfiguration lässt sich Google bezahlen, in den Abo-Modellen Standard und Plus ist "CAA" nicht enthalten. Eine unternehmenstaugliche Absicherung der Zugriffe lässt sich ohne CAA genauso wenig realisieren, wie mit den Security Defaults in Microsoft Entra.

Damit wird die Enterprise Plus Lizenz für Google Workspace quasi zur Pflicht. Da helfen auch MDM-Funktionalität und das Work Profile nicht, wenn Geräte-Compliance und Work-Profile-Nutzung nicht erzwungen werden können.

Das Rollen- und Berechtigungsmodell

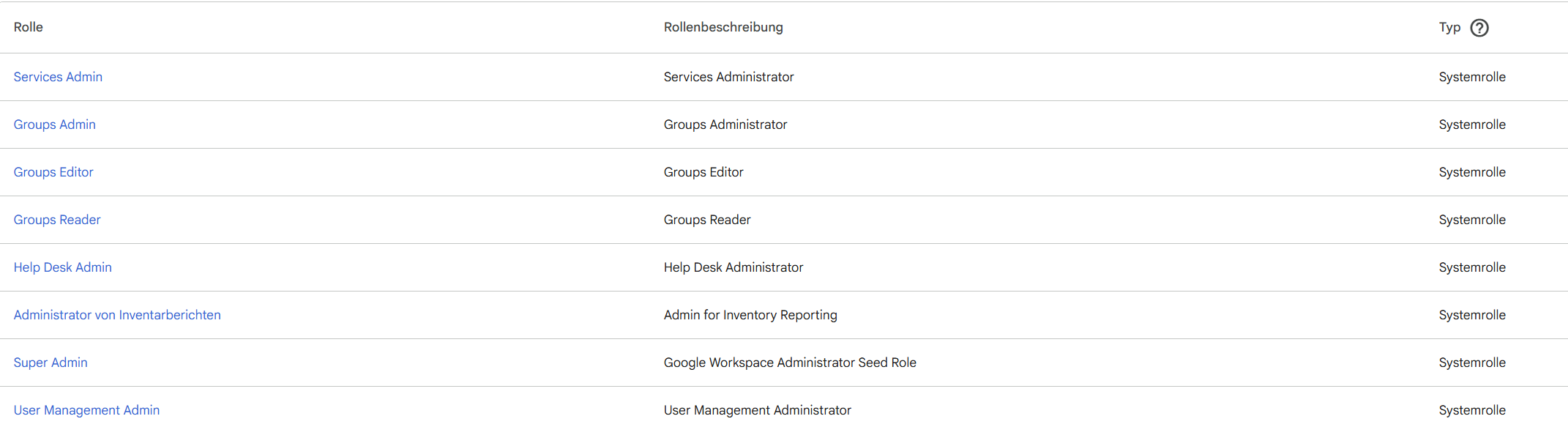

Mit der Microsoft-Welt im Rücken sind 80+ Rollen in Entra ID mitunter eine Herausforderung. Least Privileges auf jeden Fall. In unseren Jahren mit Azure AD bzw. Entra ID haben sich die Rollen dort stark weiterentwickelt. Mittlerweile kann man im Microsoft 365-Universum die Rollen für die meisten Anwendungsfälle tatsächlich benutzen, und somit Least Privileges umsetzen.

Google ist hier noch etwas einfacher unterwegs. Built-in gibt es für das Workspace-Konto gerade 8 vordefinierte Rollen.

Security by Simplicity? Ehrlicherweise ist das Modell etwas grob. Auch in der Google Workspace-Welt werden einzelne SaaS-Dienste wie Gmail oder Google Sites verwendet - etwa Analog zu Microsoft Exchange Online und Microsoft SharePoint. In der Entra-Welt hätte dies wenigstens vier separate Rollen für Administration und Read-Only-Benutzer zur Folge.

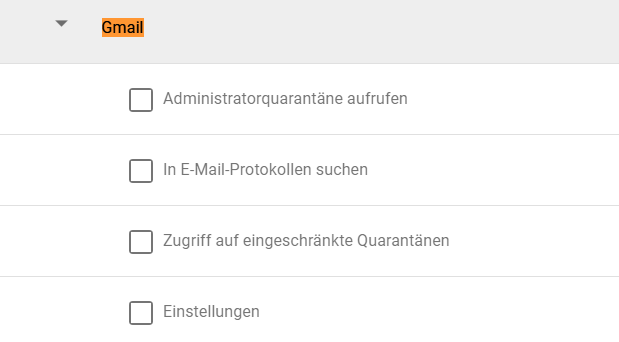

Nur keine Panik - auch Google erlaubt die Definition von Custom-Rollen. Und hier wird ein feingranularer. So kann jeder Tenant seine eigene Rolle für die Administration von Gmail oder die abgestuften Zugriffe auf das Security-Portal definieren. Das kann bisweilen komplex werden, wobei Google im GUI die Berechtigungen stets bündelt und mit menschenlesbaren (+-) Namen versieht, anstatt einzelne Permissions zu zeigen, wie es Entra macht. Beides hat seinen Charm und seine Daseinsberechtigung.

Die Geräteverwaltung

Die IT-Geräte im Unternehmen müssen verwaltet werden. In der Microsoft-Welt ist Intune das hauseigene Verwaltungsportal, was über MDM-Funktionalitäten alle gängigen Mobilgeräte und die Windows-Systeme verwaltet. Auch Google Workspace hat eine Geräteverwaltung.

Ob Android, iOS oder Windows - auf dem Papier kann Google die Geräte verwalten. Was für Android und iOS via MDM an vielen Stellen per Klick-Konfiguration erfolgt, ist für Windows mit Schmerzen behaftet. Wer die frühen Zeiten von Intune kennt, der wird bei dem Begriff "OMA-URI" (Open Mobile Alliance – Uniform Resources )zusammen zucken. Die Windows-Konfiguration ist weitestgehend über "OMA-URI"s implementiert. Jede Konfiguration bedeutet die Suche nach einem String, die manuelle Konfiguration des Datentyps und die Hoffnung, die richtigen Werte zu erwischen. Das macht keinen Spaß - würde aber funktionieren und erlaubt die vollständige Konfiguration von Windows-Geräten.

Für iOS und Android sieht die Welt deutlich besser aus. Insbesondere das Work Profile Konstrukt in Android kann Google natürlich.

Was Google Workspace nicht ist, ist eine Softwareverteilung für Windows. Mobile Apps, insbesondere für Android: Kein Problem. Geführtes GUI, ein Klick. Erzwingen von Anwendungsinstallationen auf Android? Drei Klicks, ein paar Sekunden später ist die App auf dem Gerät. Apps verbieten oder in Work Profile schieben? Ebenfalls kein Problem. Es ist nicht die klassische Windows-Welt. Wer die komplett durch Google Workspace abbilden will, muss tapfer sein.

Sichere Datenablage

Die Frage, ob die Daten im Datacenter von Google gut aufgehoben sind, klammern wir hier mal aus.

Dafür bleibt die Frage: Kann ich meine Daten und deren Wanderung im digitalen Universum kontrollieren?

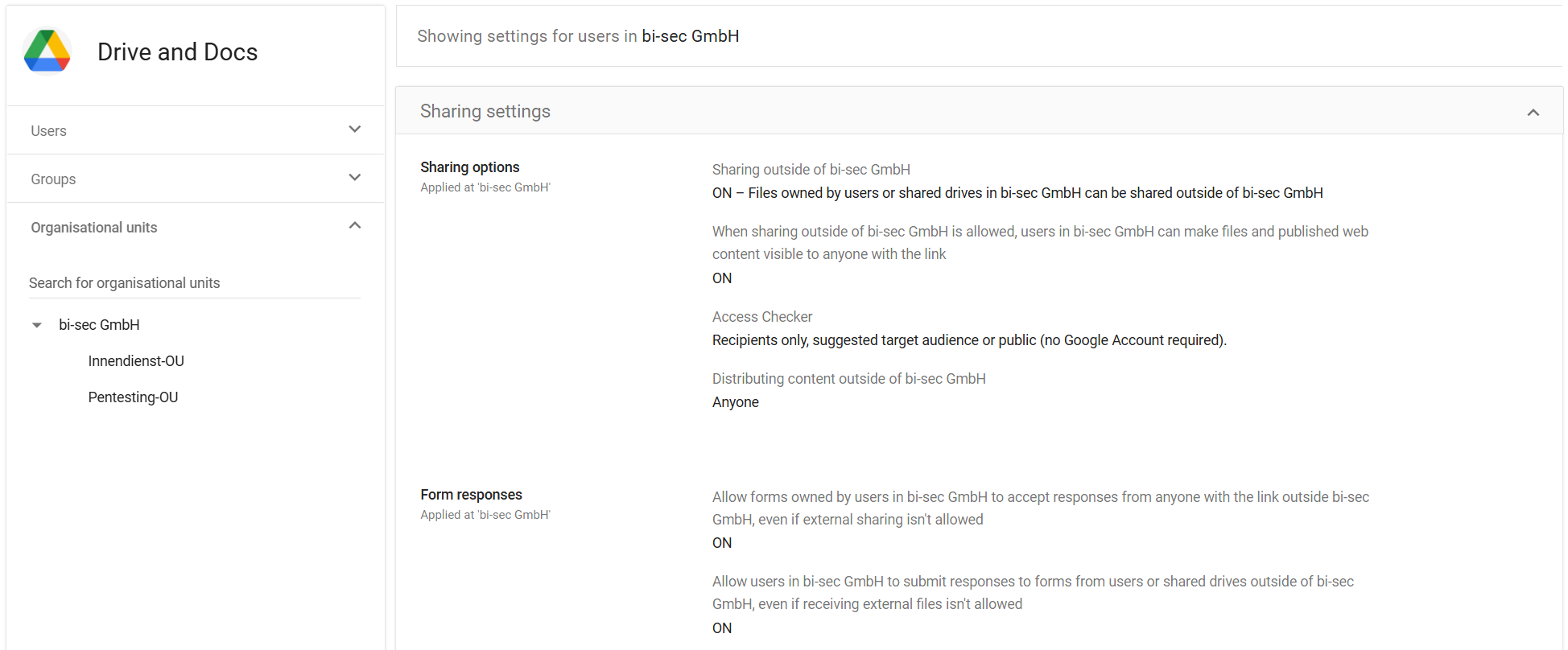

Wenn die Dateien in der Microsoft Welt in OneDrive liegen, dann liegen sie bei Google in Drive and Docs - also Google Drive. Klingt ähnlich? Ist es auch.

Wer Google Drive nutzen kann, lässt sich per OU konfigurieren. Die sicherheitstechnischen Herausforderungen auf Unternehmensebene fangen dann an.

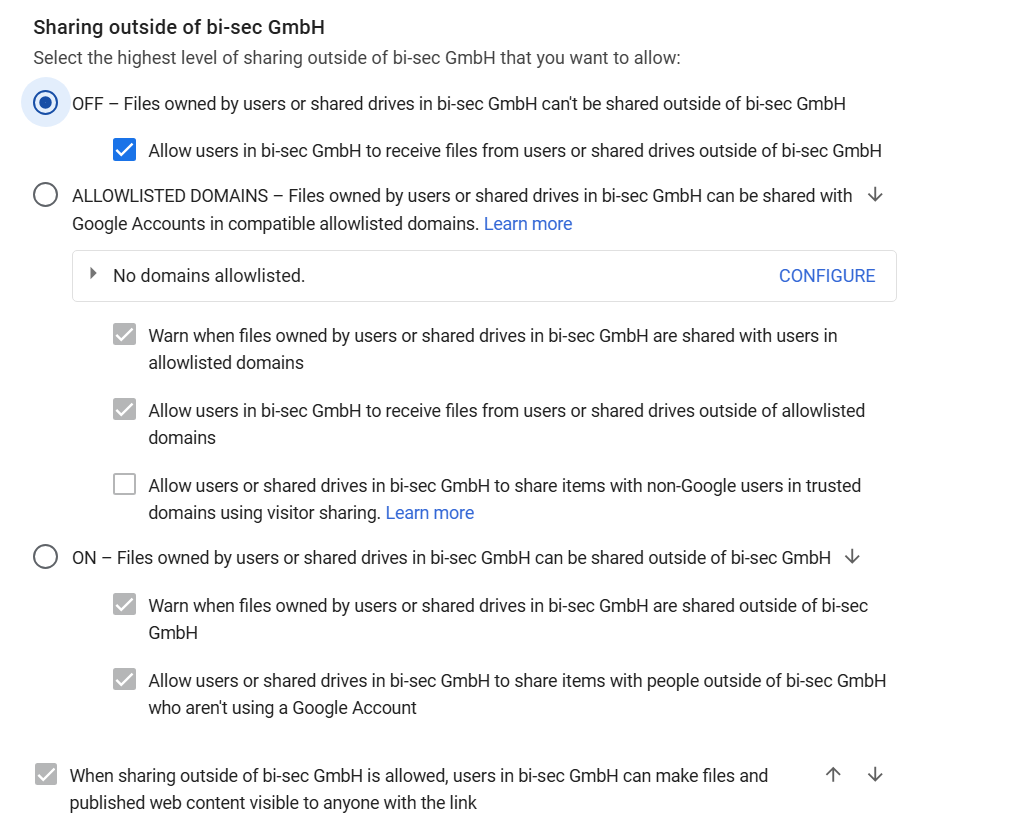

Wer darf Links und Daten mit wem teilen? Wer darf worauf antworten? Wie ist der Default der Freigabe?

Eine Fülle von Optionen stehen zur Verfügung, um die eigenen Dateien und den Zugriff darauf zu konfigurieren. In Sachen "unsichere Defaults" steht Google Microsoft in nichts nach. Standardmäßig darf Jeder mit Jedem. Keine gute Idee, egal in welchem Speicheruniversum.

Ansonsten lassen sich Freigaben vollständig oder auf Domains einschränken. Für alle - oder für bestimmte OUs.

Der Microsoft SharePoint Admin fühlt sich schnell wohl.

Logging und Alarmierung

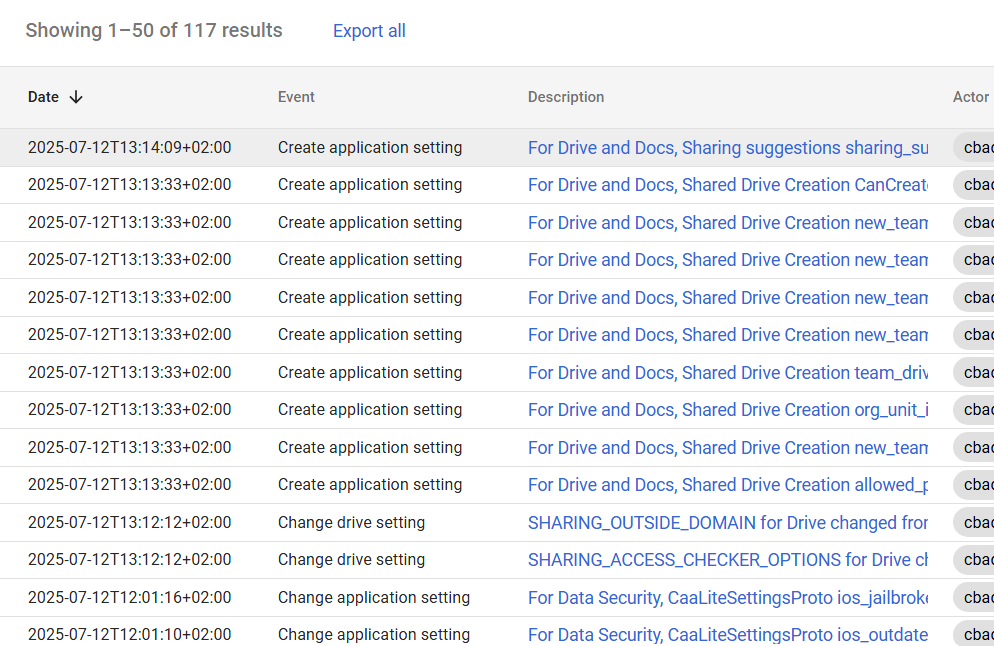

Transparenz, Nachvollziehbarkeit und Alarmierung. Was dem Microsoft-Universum sein Purview, ist dem Google-Workspace sein Reporting. Ob Login, administrative Veränderungen am Workspace oder die inhaltliche Arbeit. Geloggt wird. Durchsuchbar sind die Logs auch. Alarmierungen lassen sich direkt als Reports anlegen. Auch Google Workspace verfügt über eine API, analog zur Microsoft 365 API.

Das Audit-Log füllt sich schnell, bietet aber eine Übersicht über alle Aktivitäten. Per "Report Rule" können über einen simplen Baukasten Alarme generiert werden, die dann per E-Mail verschickt werden. Ausführliche Reaktionen über Flows gibt es hier nicht. Aber eine E-Mail. Im Rahmen des Security Monitorings unserer Microsoft 365 Services nutzen wir die Funktionen in Azure nicht, obgleich sie dort vorhanden sind. Der Grund? Die Portierbarkeit und die Komplexität. Googles API ermöglicht die Steuerung der meisten Funktionen und den Abruf der Logs. Damit lassen sich Monitoring-Systeme analog zur Microsoft-Welt umsetzen und Reaktionen gezielt mit den notwendigen Filtern und Bedingungen versehen - auch jenseits des Baukastens.

Die Frage "was" muss eigentlich überwacht werden und auf "welche" Events muss reagiert werden löst Google für die Unternehmen nicht.

Hier bleibt der IT, dem ISB, dem SOC oder dem MSSP die Wahl überlassen, welche Ereignisse sicherheitsrelevant sind. Angriffe auf Cloud-Umgebungen folgen bekannten Mustern, ebenso wie on-Premises. Ob nun Google oder Microsoft dahinter steht.

E-Mail-Sicherheit und mehr...

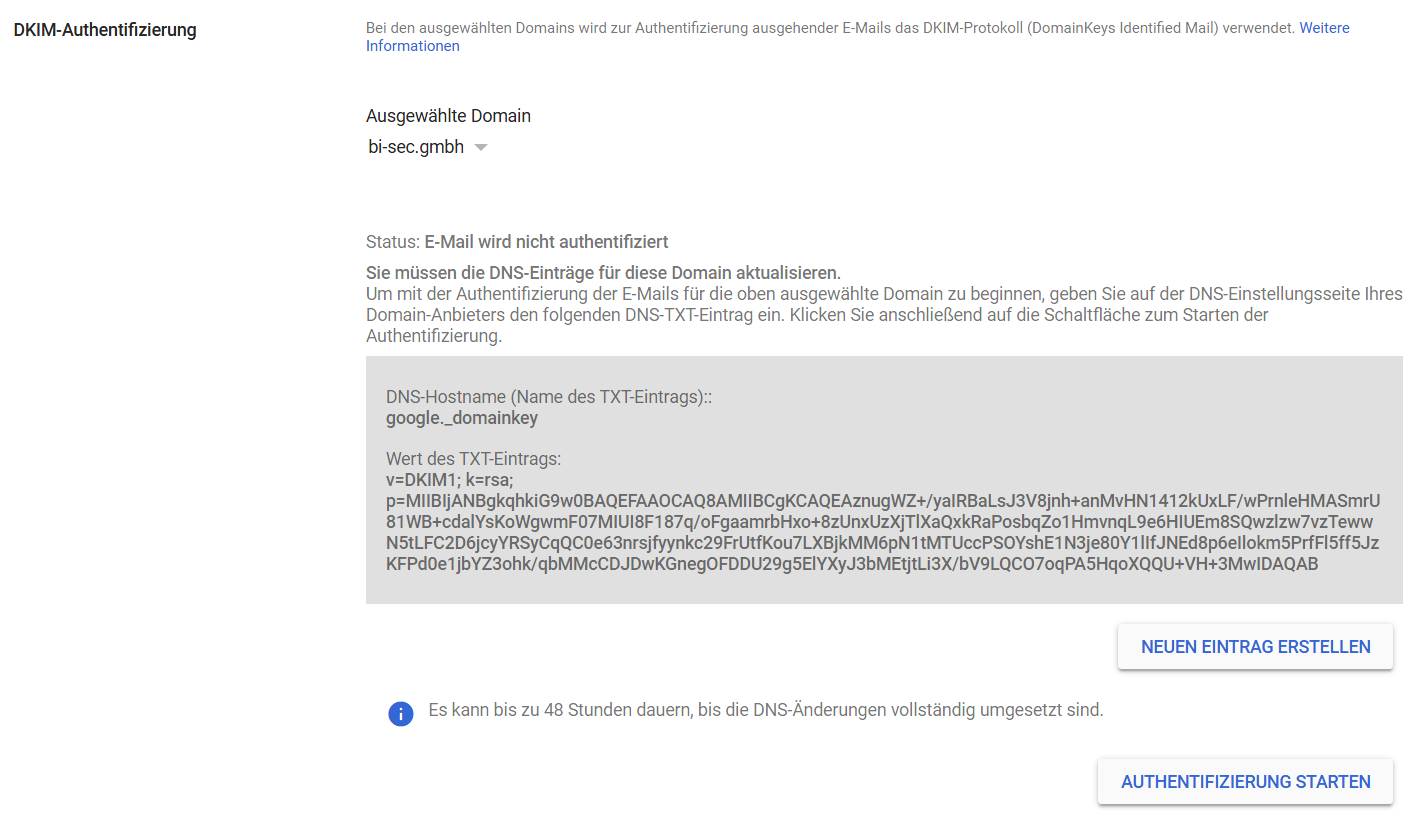

Das liebste Kommunikationsmedium der Unternehmenswelt ist wohl E-Mail. Collaboration Features sind nicht direkt eine Sicherheitsfunktion, aber E-Mail-Sicherheit gehört schon irgendwie dazu. Das Authentifizieren von E-Mails mit DKIM erfolgt analog zur Microsoft-Welt. Google erzeugt sich einen Selector und einen zugehörigen DKIM-Key, der beim jeweiligen DNS-Anbieter als TXT-Eintrag hinterlegt werden muss. Um den Rest? Kümmert sich Google. Für schlechte oder fehlende E-Mail-Authentifizierung gibt es also keine Ausreden.

Fazit

Ein Fazit zu ziehen fällt schwer. Sicher? Geht schon. Google Workspace bringt die meisten sicherheitsrelevanten Funktionen mit. Es ist nicht die Microsoft-Welt. Es bleibt ein US-Konzern. Wer das außen vor lässt, kann starten.

Manchmal hat Google Dinge angenehm vereinfacht, manchmal nervig abstrakt gestaltet, wo die Microsoft-Welt es besser löst.

Die Absicherung der Google Workspace-Welt für Unternehmen ist möglich. Die "große" Lizenz vorausgesetzt. Der "sichere" Betrieb mit entsprechenden Logs und Alarmen lässt sich damit durchaus umsetzen. Manchmal halt mit Schmerzen, wie bei der Verwaltung von Endgeräten. Auch in der Microsoft-Welt ist aber nicht alles mit Bordmitteln ein Spaß.

Somit gilt auch für Google Workspace:

- Sicherheitsfunktionen lässt sich der Anbieter ordentlich bezahlen - die höherpreisigen Abos sind aber die einzige Chance für einen sicheren Betrieb, da ansonsten die Konfiguration manchmal stark eingeschränkt ist.

- Die Sicherheit kommt nicht vom Anbieter, sondern von der Konfiguration im eigenen Tenant bzw. im eigenen Workspace.

Bei Fragen unterstützen wir Sie gerne im Rahmen unserer Dienstleistungen!