Logging, Alarmierung, Threat Hunting

Gehen Sie davon, wir wurden oder werden gehackt! Früher oder später passiert es. Können Sie den Angriff feststellen? Und darauf reagieren? Mit dem Einzug der Microsoft M365 und Azure Cloud wird das Thema Logging, Alarmierung und Threat Hunting nochmals herausfordernder. Zwischen einem erfolgreichen Angriff und Ihren Daten steht oft nur die Authentifizierung eines Benutzer - oder eines Service Principals. Wir unterstützen Sie auf dem Weg vom Design eines Logging-Konzepts über die Identifikation relevanter Ereignisse, das Fine-Tuning der Alarmierungen bis hin zur gezielten Jagd nach Abweichungen, dem "Threat Hunting".

Wir unterstützen Sie in allen Phasen Ihres Projekts und bei der Umsetzung der Anforderungen aus DORA, VAIT und co.

Konzepterstellung:

- Analyse vorhandener Regelwerke

- Identifikation relevanter Systeme, Dienste & Anwendungen

- Design von Monitoring und Reaktion / SOC & Blue Team

- u.v.m.

Implementierung:

- Unterstützung beim Sammeln von Logs

- Erstellung von Dashboard und Alarmen

- Anpassung von Schwellwerten und Baselines

- u.v.m.

Threat Hunting:

- Suche nach bekannten IOCs

- Jagd nach potentiell bösartigem Verhalten

- Identifikation typischer Schadsoftware

- u.v.m.

Wir verstehen Angreifer - und dieses Wissen setzen wir mit Ihnen gemeinsam um, um (erfolgreiche) Angriffe auf Ihre Cloud-Systeme oder on-Premises Dienste zu erkennen!

Ob in Microsoft 365 oder in der klassischen Infrastruktur:

Ein funktionierendes Logging und eine angemessene Alarmierung machen den Unterschied zwischen „einer erfolgreich eingedämmten Kompromittierung“ und „monatelangem Arbeiten mit Papier und Stift“.

Wir unterstützen Sie dabei, Angriffe und untypisches Verhalten zu erkennen und zielgerichtet Alarme zu erstellen, für wirklich relevante Ereignisse. Da jedes Unternehmen anders ist, lassen sich auch Alarme oft nicht am Reißbrett, sondern nur in der gelebten Praxis gestalten. Wir begleiten Sie, solange es notwendig ist und unterstützen Sie bei der Bewertung von Ereignissen und der Durchführung von simulierten Angriffen.

Wir sind telefonisch oder per E-Mail für Sie da!

Logging, Alarmierung und Threat Hunting sind wichtige Werkzeuge, um die Unternehmes-IT vor Angriffen zu schützen. Sie stehen dabei primär zur Verfügung, um Cyber-Bedrohungen und erfolgreiche Angriffe zu erkennen, zu bewerten und zu bekämpfen – und damit die Forderungen der Regulatorik umzusetzen. Die Techniken können einzeln oder in Kombination eingesetzt werden, um Ihr Unternehmen vor Schäden durch Cyber-Angriffe zu schützen.

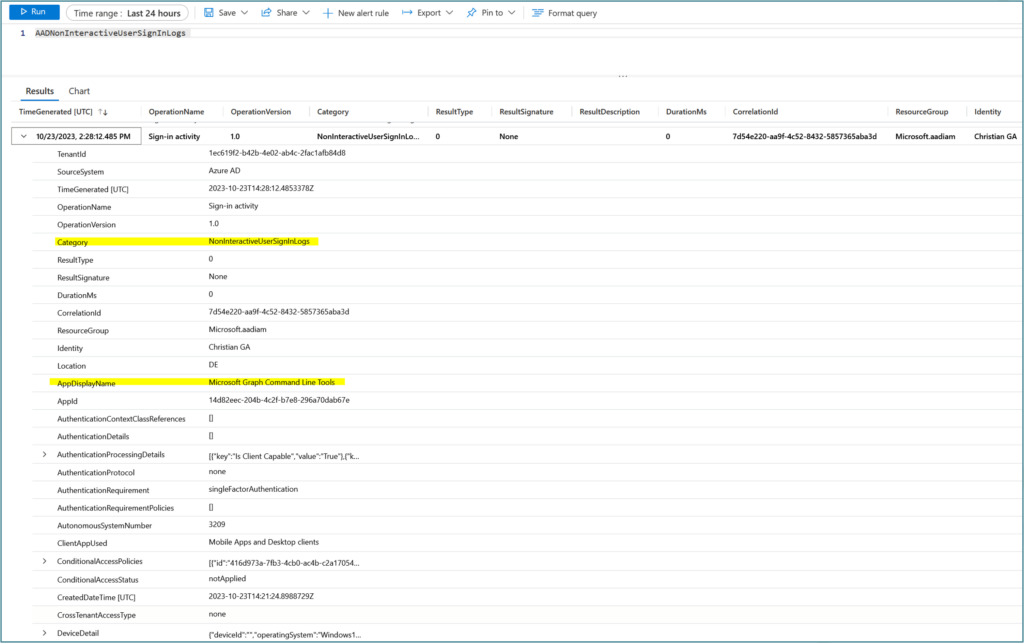

Logging bezeichnet die Aufzeichnung von Aktivitäten und stellt oft den ersten Schritt dar. Die Identifikation der relevanten Ereignisse ist die Basis für eine erfolgreiche Alarmierung. Diese Aktivitäten können beispielsweise Anmeldeversuche, ungewollte Datenübertragungen, Änderungen an externe Systeme oder andere typische Aktivitäten eines Angreifers sein. Diese Logs werden dann in einem zentralen Protokollierungshost gespeichert, um später bzw. in bestimmten Intervallen ausgewertet werden zu können. Hierfür können beispielsweise SIEM-Systeme wie QRadar, Splunk oder Microsoft Sentinel zum Einsatz kommen. Logging ist eine wichtige Technik, um potenzielle Cyber-Angriffe zu erkennen und zu bewerten, wenn die Abwehr nicht gelungen ist.

Threat Hunting hingegen ist ein Verfahren, bei dem nach möglichen Bedrohungen in den vorhandenen Logs gesucht wird, die nicht durch die Sicherheitssysteme erkannt wurden – also beispielsweise, wenn der Virenschutz versagt hat. Threat Hunting ist die letzte Stufe in diesem Prozess und wird verwendet, um versteckte Bedrohungen zu erkennen. Voraussetzung hierfür ist ein funktionierendes Logging und eine zentrale Auswerteplattform. Threat Hunting erfordert ein tiefes Verständnis der Systeme und der Netzwerke und funktioniert nur mit entsprechendem Hintergrundwissen über Angriffstechniken und -Werkzeuge.

Der Sinn von Logging, Alarmierung und Threat Hunting ist es, Angriffe im eigenen Netzwerk möglichst schnell zu erkennen, um angemessene Gegenmaßnahmen einleiten zu können. Die Umsetzung von Logging, Alarmierung und Threat Hunting kann eine große Herausforderung darstellen. Hier helfen wir gerne weiter und zeigen praxisnah, wie Angreifer heute in Netzwerke, Dienst und Anwendungen in der Cloud oder der on-Premises-Infrastruktur eindringen und sich bewegen. An Hand dieser Beispiele lässt sich die Wirksamkeit der implementierten Logging und Alarmierung verifizieren und das Blue Team trainieren.