E-Mails bzw. die Sicherheit von E-Mails und Ransomware sind ein abendfüllendes Thema – ähnlich wie ein spannender Spielfilm. Seit nunmehr über sechs Jahren treiben Emotet und seine berühmten Verwandten aus der Ransomware-Szene ihr Unwesen und sorgen dabei teilweise für einen vollständigen Stillstand der IT-Systeme von Unternehmen. Das richtet schnell mal Schäden in enormer Höhe an.

„Wir haben einen Virenschutz und eine Firewall“

Leider ist wenig darüber bekannt, ob bzw. welchen Virenschutz betroffene Unternehmen hatten – ob Trend Micro, McAfee, Sophos, G Data, Kaspersky oder wie sie alle heißen. Wir lehnen uns aber wohl nicht all zu weit aus dem Fenster mit der Behauptung: Einen Virenschutz und eine Firewall werden wohl fast alle der betroffenen Unternehmen gehabt haben. Während ein Ransomware-Vorfall „in den guten alten Zeiten“ der 2010’er Jahre in der Regel nur bedeutete, dass die Daten auf den Systemen verschlüsselt wurden, heißt ein Ransomware-Vorfall heute oft: Deine Daten sind jetzt in den Händen der Angreifer. Und zwar nicht nur die Daten eines einzelnen Notebooks, sondern die Daten, die über Wochen hinweg gesammelt wurden. In dem Moment, wo sich die Malware bemerkbar macht, sind schon Gigabyte oder Terrabyte an Daten auf Server irgendwo auf der Welt heruntergeladen worden und warten nur darauf, von den Bösen veröffentlicht zu werden. An dieser Stelle kann man nach all den Jahren die Frage „wie konnte das passieren?!“ sehr unterschiedlich betonen. Meist klingt die Antwort in unseren Ohren irgendwie nach „Der Hund hat die Hausaufgaben gefressen“.

Wie konnte das passieren?! – Der Hund hat die Hausaufgaben gefressen!

Ransomware ist in vielen Fällen ein Standardprodukt – oder im Darknet eine Standard-Dienstleistung. Wer betroffen ist, der hat in der Regel an einer oder mehreren Stellen seine Hausaufgaben nicht gemacht. Das klingt vielleicht ein bisschen hart – aber Remotedesktop auf veralteten Systemen mit Passwort-basierter Authentifizierung im Internet ist genauso wenig in irgendeiner Art und Weise mit IT-Sicherheit in Verbindung zu bringen, wie die Zustellung und Ausführung von Office-Makros per E-Mail von beliebigen Absendern. Und beide Punkte sind keine neuen Themen!

E-Mails – Unsicher per Definition?

Das Thema „unsichere E-Mail“ ist nicht auf Ransomware begrenzt – wer kennt Sie nicht, die verlockenden Angebote für Glücksspiel, mehr Potenz und unglaublichen Reichtum. Aber ist E-Mail grundsätzlich kaputt? Naja…

E-Mails sind historisch gewachsen. Als 1971 die ersten E-Mails in Umlauf gingen waren die Fragen nach dem Absender und der Verifikation von dessen Identität eher nicht die relevantesten Themen. In den vergangenen Jahren wurden viele Techniken und Technologien eingeführt, um das Thema SPAM gut in den Griff zu bekommen. Das Problem: Es müssen immer beide Seiten mit machen. Und zwar alle: Also jeder valide E-Mail-Versender muss die eingeführten Schutzmechanismen korrekt implementieren und jeder E-Mail-Empfänger die mitgelieferten Indikatoren für SPAM oder die Fälschung des Absenders überprüfen. In der Praxis stellt diese einfache Anforderung eine unfassbare Herausforderung dar. Ein weiteres Problem sind diese Angreifer – und das sie einfach immer mit der Zeit gehen!

Von SPF, DKIM und co.

In den letzten Monaten haben wir in mehreren Unternehmen tiefe Einblicke in die Welt von SPAM und Phishing bekommen. Dabei haben wir festgestellt: Der Tod kommt oft per Massen-Mail-Versender alla SendGrid, WelcomeMail und co.

Mit dem Sender Policy Framework (kurz: SPF) lassen sich für jede Domäne die validen Absender bestimmen. Hierfür wird (vereinfacht) ein TXT-Eintrag im DNS mit der Liste der IPs gültiger Mail-Server für diese Domäne hinterlegt. Der Empfänger kann diesen Eintrag prüfen und E-Mails, die keinen gültigen SPF-Eintrag haben – oder wo der SPF-Eintrag nicht zum versendenden Mail-Server passt – verwerfen.

- Problem 1: Auch viele legitime E-Mails kommen noch immer von Domänen ohne oder mit ungültigen SPF-Einträgen. Werden alle E-Mails mit Fehlern in der SPF-Prüfung verworfen, wächst schnell die Liste an zu pflegenden Ausnahmen.

- Problem 2: Immer wieder kommen gut gemachte Phishing-E-Mails am Ziel an. Mit gültigem SPF-Eintrag. In vielen Fällen stecken hinter den Absendern dann Massen-Mail-Versender, die (nicht alle :-)) mit SPF umgehen können.

Das „DomainKey Identified Mail“-Konstrukt (kurz: DKIM) ist deutlich komplizierter und bedient sich asymmetrischer Kryptographie. Die vereinfachte Fassung hierzu lässt sich so beschreiben: Die versendeten E-Mails werden vom Absender mit einem privaten Schlüssel signiert. Der öffentliche Schlüssel wird im DNS-Eintrag der Domäne hinterlegt, wodurch der empfangende Mail-Server die Echtheit der E-Mail-Inhalte überprüfen kann. Diese Art der Nutzung asymmetrischer Kryptographie kennen wir von HTTPS bzw. TLS und der Authentifizierung der Webserver – mit dem Unterschied, dass bei TLS der öffentliche Schlüssel im Zertifikat des Webservers steckt und bei DKIM eben im DNS-Eintrag. Das System ist sicher. In modernen oder guten E-Mail-Infrastrukturen ist die Einrichtung von DKIM auch kein Problem – in Exchange Online kann DKIM beispielsweise mit einem Klick im Browser aktiviert werden. Die Probleme sind analog zu SPF:

- Problem 1: Noch deutlich weniger legitime Mailserver verschicken korrekte DKIM-E-Mails als es bei SPF der Fall ist.

- Problem 2: Die Massen-E-Mail-Versender können DKIM korrekt sprechen, werden aber auch für den Versand von Phishing- und SPAM-E-Mails missbraucht.

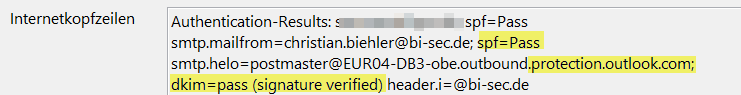

Eine korrekt E-Mail sieht beim Empfänger dann beispielsweise so aus:

Die Verbreitung von DMARC (lang: Domain-based Message Authentication, Reporting und Conformance) ist nach unserer Erfahrung bisher so gering, das wir es hier nicht ausführlich darstellen.

Je nach E-Mail-Security-Appliance gibt es noch weitere Prüfungen, wie das Blacklisting von IP-Adressen oder Domänen oder die Prüfung des Domänenalters. Die „guten“ Phishing-, SPAM-, und Malware-E-Mails kommen da aber durch. Nicht zuletzt, weil hier teilweise zuvor gehackte Unternehmen oder deren E-Mail-Infrastruktur für den Versand der gezielten Angriffsmails verwendet werden. In der Praxis ist das ein Problem. Wir können mit allen Mitteln der Filterung die Anzahl an schadhaften E-Mails, die in der Organisation zugestellt werden, reduzieren – wir werden sie aber nie auf Null bekommen.

Sechs Jahre Ransomware – und kein Ende in Sicht

Vom Alter her betrachtet, kommt Emotet gerade in die Schule. Da kann sich schon viel verändern in den ersten Lebensjahren. Blicken wir auf Emotet, stellen wir fest: so groß waren die Veränderungen gar nicht. Ja, die Ausnutzung der Exchange-Lücke („Proxy-Logon“) im März 2021 war mal eine eher unübliche Art der Verteilung von Ransomware. Ansonsten ist der häufigste Weg aber immer noch die E-Mail. Das Prinzip ist seit einiger Zeit unverändert. Ein Mitarbeiter erhält eine E-Mail mit einem schadhaften Dokument. Er öffnet den Anhang. Weitere Schadsoftware wird aus dem Internet herunter geladen und ausgeführt. Die Ransomware sucht nach Informationen zur Ausbreitung im Netzwerk. Sensible Daten werden ins Internet hochgeladen. Die lokalen Daten werden verschlüsselt. Wir brauchen für einen erfolgreichen Angriff in den allermeisten Fällen also auch den Faktor Mensch. An dieser Stelle gibt es wohl zwei große Lager bzw. Meinungsbilder in der IT-Sicherheit:

- Technisch können wir Ransomware nicht eingrenzen. Wir müssen die Mitarbeiter trainieren und die Awareness stärken. Nur so haben wir eine Chance.

- Einer wird immer drauf klicken. Egal wie viel Awareness, egal wie viele Stunden Schulung. Wir müssen endlich die (überschaubaren) technischen Angriffsvektoren schließen!

Was richtig oder falsch ist – naja.

Zielscheibe Mensch: Awareness hilft?

„Guten Tag, dürfte ich Sie wohl um den Schlüssel für Ihr Haus bitten? Ich bin ein saudischer Prinz und verstecke 1 Million Euro bei Ihnen. Lassen Sie sich nicht von den vielen kräftigen Jungs und dem großen LKW stören. Wir räumen nur alle Wertsachen aus dem Haus und zertrümmern den Rest.“ – So oder ähnlich könnte sich Ransomware im Haustürgeschäft durchschlagen. Der Erfolg wäre wohl gering. Kein Mensch würde das zulassen (?) – auf komische E-Mailanhänge wird aber geklickt.

Das Problem: Ransomware-E-Mails sind mittlerweile richtig gut. Würden Sie Ihrem Geschäftspartner misstrauen, der Ihnen auch sonst .doc-Dokumente per E-Mail zuschickt? Wenn die E-Mail scheinbar auch noch eine Antwort auf Konversation mit Ihnen ist? Ja, so raffiniert ist Ransomware – und das vollautomatisiert. Einmal betroffene E-Mail-Konten dienen als Ausgangsbasis zur Verteilung von Schadsoftware – an alle bekannten E-Mail-Kontakte.

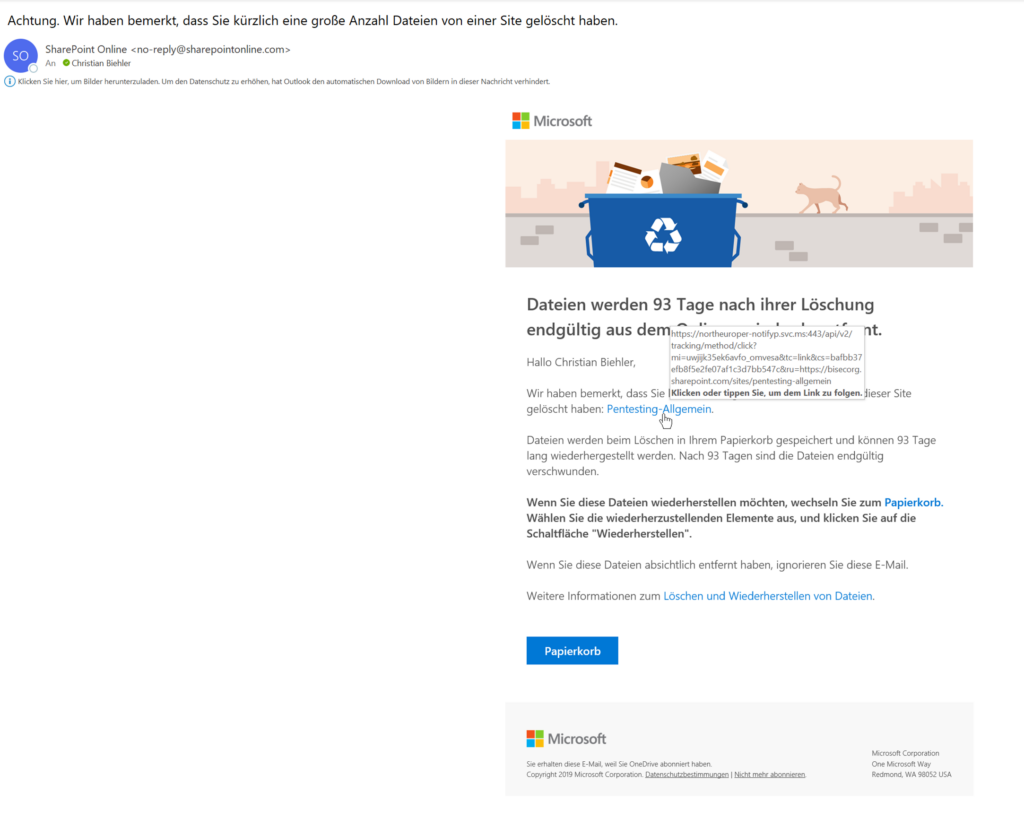

Das ist nicht das einzige Problem. Immer mehr Firmen – Microsoft ist hier übrigens ganz vorne mit dabei – schreiben E-Mails über Drittanbieter, verwenden für Links irgendwelche Landing-Pages oder kryptische Marketingwebseiten. Legitime E-Mails sehen teilweise mehr nach Phishing oder Ransomware aus, als die E-Mails aus der Ransomware-Schmiede.

Hand auf’s Herz: Würden Sie den Link anklicken? Wie sollen unsere Benutzer das sicher erkennen!? Selbst wenn wir 99,9% von 1000 Anwendern dazu bringen könnten, schadhafte E-Mails nicht zu öffnen: Der eine mit Zugriff auf den zentralen File-Server oder OneDrive oder Google Docs reicht einem Angreifer aus, um alle Daten zu entwenden und anschließend auf den ursprünglichen Systemen zu verschlüsseln.

Natürlich ist es wichtig und richtig die Mitarbeiter in Themen der IT-Sicherheit zu schulen. Dennoch sind Menschen nicht fehlerfrei. Wer aus dem Urlaub kommt und 300 E-Mails im Postfach hat, der kann mal einen Fehler machen und auf einen falschen Link oder Anhang klicken. Wer schnell vor dem Termin noch durch das Postfach geht ist vielleicht gerade nicht mit der vollen Aufmerksamkeit dabei. Nicht ohne Grund werden in vielen anderen Bereichen immer mehr Tätigkeiten automatisiert – um den Fehlerfaktor Mensch zu verringern.

Zielscheibe Technik: Können wir es nicht sicher?

Die Frage begegnet uns in Beratungsprojekten und Pentests von Unternehmensumgebungen fast täglich. Für die Themen Ransomware und E-Mail-Sicherheit sind die antworten oft sehr ähnlich und nach vielen Jahren manchmal etwas emotional geladen: Macht eure F***ing Hausaufgaben, anstatt noch ein Produkt zu kaufen mit KI, AI, Voodoo und Magie, was halb-unkonfiguriert in der Gegend rumdümpelt.

Das Hausaufgabenheft besteht dabei primär aus drei Teilen:

- Absicherung der E-Mail-Zustellung

- Absicherung der lesenden / empfangenen Clients

- Absicherung der Internet-erreichbaren Infrastruktur

Letzteres soll hier nicht der Fokus sein. Das haben wir in anderen Blog-Posts schon diskutiert. In Kürze heißt die Devise: Schwachstellenscan / Pentest drauf, keine unverschlüsselten und veralteten Systeme im Internet und keine Authentifizierung ohne MFA.

Die ersten beiden Punkte schauen wir uns hier mal genauer an.

Technische Absicherung: Hausaufgaben in Schichten

E-Mail-Sicherheit: Von Regeln und Filtern

Es gibt viele coole Filter auf E-Mail-Security-Appliances. Da gibt es beispielsweise Filter, um E-Mails aus bestimmten Ländern zu blockieren. Oder E-Mails, in deren Inhalt chinesische Zeichen vorkommen. Verbringen Sie damit Ihre Zeit, dann ist die Zeit leider weitestgehend nutzlos verbracht. Wovor genau haben wir denn eigentlich Angst im E-Mail-Kontext? Naja: Phishing und Schadsoftware – oder?

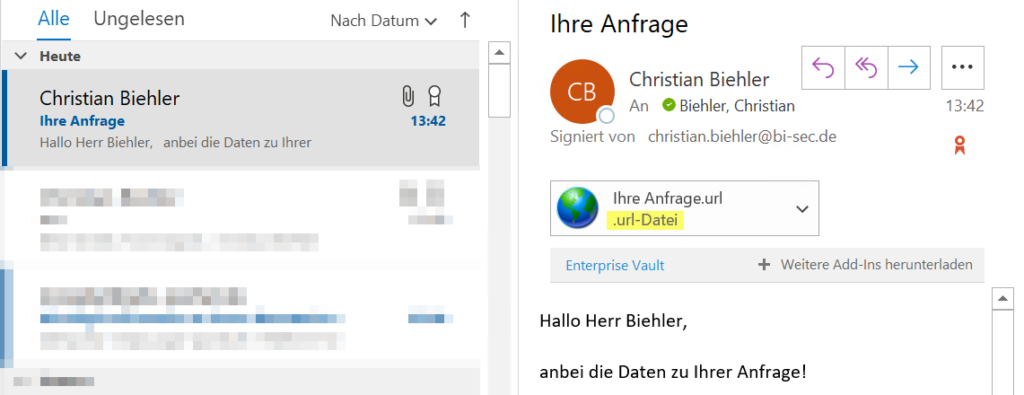

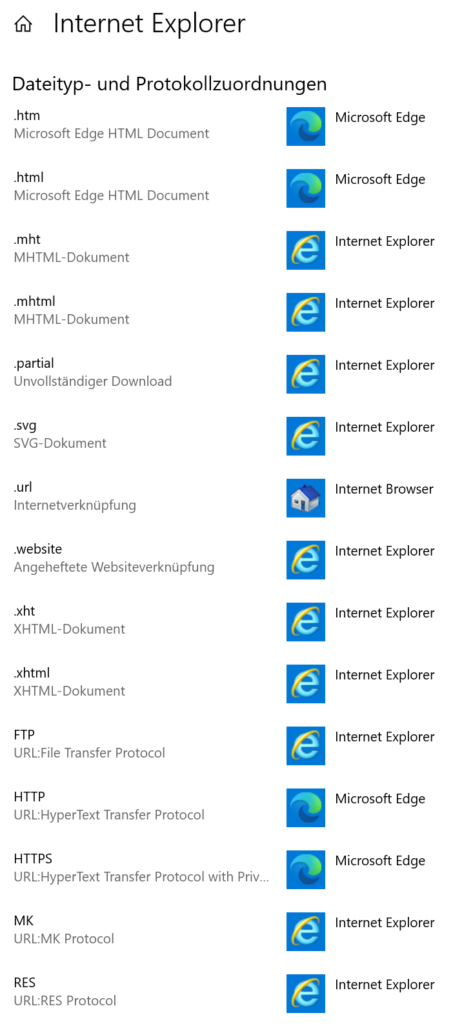

Wissen Sie eigentlich, welche schadhaften E-Mail-Anhänge bei Ihnen tatsächlich an die Clients zugestellt werden und was dieser damit macht? Werden Inhalte wie Links geprüft? Auch wenn sie enkodiert sind? Führen SPF- und DKIM-Fehler zum Verwerfen der E-Mail? Oder kommt die E-Mail in Quarantäne? Aus unseren Überprüfungen derartiger Szenarien kann ich Ihnen versichern: Sie werden überrascht sein, wenn sie genauer nachfragen. Wussten Sie etwa, dass .url-Dateien von Outlook zum Klicken angeboten werden, .website-Dateien aber nicht? Beide werden in wenigen Listen gefährlicher Dateiendungen aufgeführt, da sie eigentlich nichts ausführen.

Ein Klick auf die Datei und schon landen wir im Browser und dieser ruft die hinterlegte Webseite auf . Je mehr Sie in Sachen E-Mail-Sicherheit erreichen wollen, desto wichtiger ist, dass Ihre wesentlichen Komponenten zusammenarbeiten: Also E-Mail-Filter, Anzeige-Client und Internet-Filter.

Natürlich können wir jeden Dateityp blocken. Wenn wir das mit .doc und verschlüsselten PDF-Dokumenten machen, wird bei vielen Unternehmen klar: Die Verbesserung der E-Mail-Sicherheit ist in der Regel von organisatorischen Kämpfen begleitet. Wurden bisher verschlüsselte Archive als datenschutzkonforme Übertragungsmethode für vertrauliche Daten verwendet, muss heute zum Schutz vor Ransomware erstmal eine Alternative geschaffen, kommuniziert und in die bestehenden Prozesse integriert werden. Technisch ist der Schalter meist schnell umgelegt – egal ob Sophos UTM, Microsoft 365 / Exchange Online oder CISCO Email Security Appliance. Übrigens, wenn wir über Dateitypen reden: Windows 10 kennt über 430 Dateiendungen, die potentiell mit Programmen geöffnet werden, die für die Ausführung von Schadcode geeignet sind. Zumindest offensichtlich veraltete und unsichere Dateiformat sollten aber nicht per E-Mail zugestellt werden (.doc, .xlsm, .html, .js, .vbs, .ps1, …).

Der E-Mail-Client: Sicher E-Mails lesen auf Windows 10

Ist die Anzahl an eingehenden schadhaften E-Mails auf das notwendige Minimum reduziert, sollte der Rest sicher verarbeitet werden können. Für viele Unternehmen heißt das: Windows 10 + Outlook absichern. Da die Vielfalt im Feld recht gering ist, lassen sich auch Angriffe gut vorbereiten und testen. „Was kann ich denn nun tun, damit es sicher ist?“ – Die Antwort ist technisch oft sehr einfach:

- Client-Systeme vollumfänglich härten (Windows 10: MS SCT, CIS-Benchmark), insbesondere:

- Malwareschutz vernünftig konfigurieren (Im Microsoft Defender in Windows 10 z. B. Verwendung von Exploit Protection, Attack Surface Reduction und PUA)

- Makro-Ausführung verhindern / nur signierte Makros erlauben

- Anwendungskontrolle einführen (AppLocker, Windows Defender Application Control)

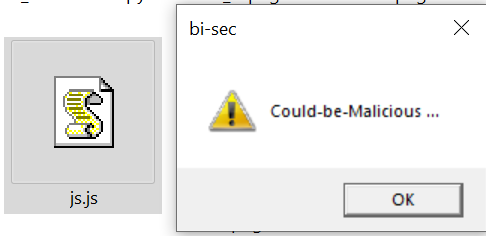

- Default-Dateihandler für potentiell schadhafte Dateien auf einen Texteditor umstellen (.js, .vbs)

- Client-Firewall nutzen, um Internet-Zugriffe typischen Werkzeugen zum Nachladen von Malware zu verhindern (PowerShell, cscript, wscript und co.)

- Ausnahmen von der Härtung und Absicherung minimieren (Risikomanagement)

- Interne Zonen aufbauen und trennen (Client, Server, DMZ, …)

- Administrative Konten schützen (Tier-Modell, Credential Guard für Windows 10, keine Adminrechte für Benutzerkonten, …)

- …

Insbesondere die Aspekte Default-Dateihandler und Client-Firewall werden oft sträflich vernachlässigt. Wussten Sie etwa, dass .js-Dateien standardmäßig vom Windows Script Host ausgeführt werden?

Wussten Sie auch, dass wscript standardmäßig ins Internet darf, um bösartigen Inhalt nachzuladen?

Kennen Sie auch einen (legitimen) Anwendungsfall dafür? Nicht? Dann: .js-Dateien künftig mit dem Texteditor öffnen und wscript über die (Windows) Firewall den Zugriff auf das Internet verbieten. Auch .html-Dateien und co. lassen sich mancherorts per E-Mail zustellen – und werden auch in Windows 10 noch nicht immer mit sicheren Programmen geöffnet:

Für den Internet Explorer – oder auch den Edge – lässt sich natürlich der Zugriff auf das Internet per Firewall in der Regel nicht unterbinden: Hier kommen Proxy, SafeBrowsing und SmartScreen zum Einsatz.

Eine vollständige Liste aller Standardprogramme zum Ausführen der auf Ihrem System bekannten Dateiendungen lässt sich per PowerShell / CMD ermitteln (hier haben wir den Code ‚geklaut, siehe Quellangabe):

$ftypeMap = @{}

CMD /C Ftype | foreach {

$FileType, $Executable = $_ -split ‚=‘

$ftypeMap.ADD($FileType, $Executable)

}

CMD /C Assoc | foreach {

$Extension, $FileType = $_ -split ‚=‘

[pscustomobject]@{

Extension = $Extension

FileType = $FileType

Executable= $ftypeMap[$FileType]

}

} | Out-gridview

#Quelle Original-Code: https://topic.alibabacloud.com/a/powershell-view-the-native-file-associations-and-the-default-open-programs-method-_powershell_8_8_20092005.html

Keine Frage: 100% Schutz vor gezielten Angriffen werden wir auch nicht erreichen, wenn wir die Maßnahmen vollständig umsetzen. Aber in den allermeisten Fällen kommen wir gar nicht so weit:

- Da ist der Partner, der unbedingt .doc-Dokumente per E-Mail zuschicken muss

- Die Abteilung, die unbedingt unsignierte Makros in Excel ausführen muss

- Der Entwickler, der unbedingt aus Outlook heraus Shell-Scripte starten muss

- Der Hersteller, der Konfigurations- oder Lizenzdateien ausschließlich per verschlüsseltem Archiv per E-Mail zusenden kann

- Der Außendienst-Mitarbeiter, der auf keinen Fall auf die Software mit der veralteten Java-Version verzichten kann

- Der Administrator, der nicht einsieht, dass sein Office-Konto nicht Domänenadministrator sein sollte

- Die IT-Abteilung, die keine Kapazitäten hat, um AppLocker auszurollen

- …

Die Liste ist endlos. Wirklich endlos. So kommt es, das am Ende die Sicherheit von Client-, E-Mail- und Netzwerkstruktur mehr Löcher hat, als ein leckerer Käse aus unserem Nachbarland. Hinzu kommen Szenarien, die man erst glaubt, wenn sie eintreten. Ein Beispiel ist hier „Airstrike„, wo die Kombination aus unsicheren Firewall-Einstellungen und der nicht angewendeten Härtungseinstellung „Do not display network selection UI“ dazu führen, dass Angreifer auf ungesperrte, vollständig mit BitLocker verschlüsselte, Notebooks zugriff erlangen können. Ein Szenario, was bis dahin selbst bei uns im Haus als „eher unwahrscheinlich“ eingestuft wurde.

Ein bisschen mehr geht schon!

Ich glaube nicht, dass wir mit Awareness und Training das Anklicken von schadhaften Links oder E-Mail-Anhängen vollständig in den Griff bekommen. Im Jahr 2021 kann es aber auch nicht sein, dass Nutzer von E-Mail-Systemen nicht den Unterschied zwischen einer ausführbaren Datei und einem Bild erkennen. Egal ob Bankmitarbeiter, Buchhalter, Vertriebskollege, Vorstandsmitglied oder Anlagenmechaniker. Der kompetente und sichere Umgang mit E-Mail und Internet gehört heute einfach dazu. So zu tun, als würden die Mitarbeiter da schon reinwachsen und das irgendwie schon lernen endet schnell mal in verschlüsselten Festplatten. Hier hilft nur Training. Genauso wenig kann es sein, dass veraltete Geschäftsprozesse und Steinzeit-Office-Formate (.docx gibt es seit Word 2007!!) zu existentiellen Gefährdungen von Unternehmen führen. Egal welche Produkte im Einsatz sind. Die Standard-Angriffswege lassen sich technisch verhindern! Natürlich ist da auch etwas organisatorischer Kampf dabei und die Schaffung sinnvoller Alternativen für die tägliche Arbeit gehört auch dazu – aber all das ist wohl günstiger, als die Folgen eines erfolgreichen Ransomware-Vorfalls – und viele technische Hilfsmittel sind eine Frage der Konfiguration „ohne Aufpreis“.