Microsoft Teams – Phishing in neuem Gewand

Microsoft Teams ist das Collaboration-Werkzeug der Microsoft 365-Cloud – und das Phishing-Tool der Zukunft (?!). Social Engineering über E-Mail und Telefon sind längst alte Bekannte. Vor kurzem haben wir gelernt, dass auch Teams sich hierfür perfekt eignet – nicht nur für Phishing, sondern auch für die Verbreitung von Schadsoftware.

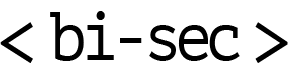

Ein passendes Tool wurde nun veröffentlicht – Open Source natürlich: TeamsPhisher. Das heißt: jetzt wird es gefährlich …

Wir haben ausprobiert, was das Tool so kann und wie die aktuellen Schutzmaßnahmen von Microsoft sich auswirken – was natürlich keine Empfehlung zur bedenkenlosen Verwendung sein soll. Immerhin benötigt TeamsPhisher natürlich einen gültigen Benutzer + Passwort als Quelle – also in Ihrem Tenant!

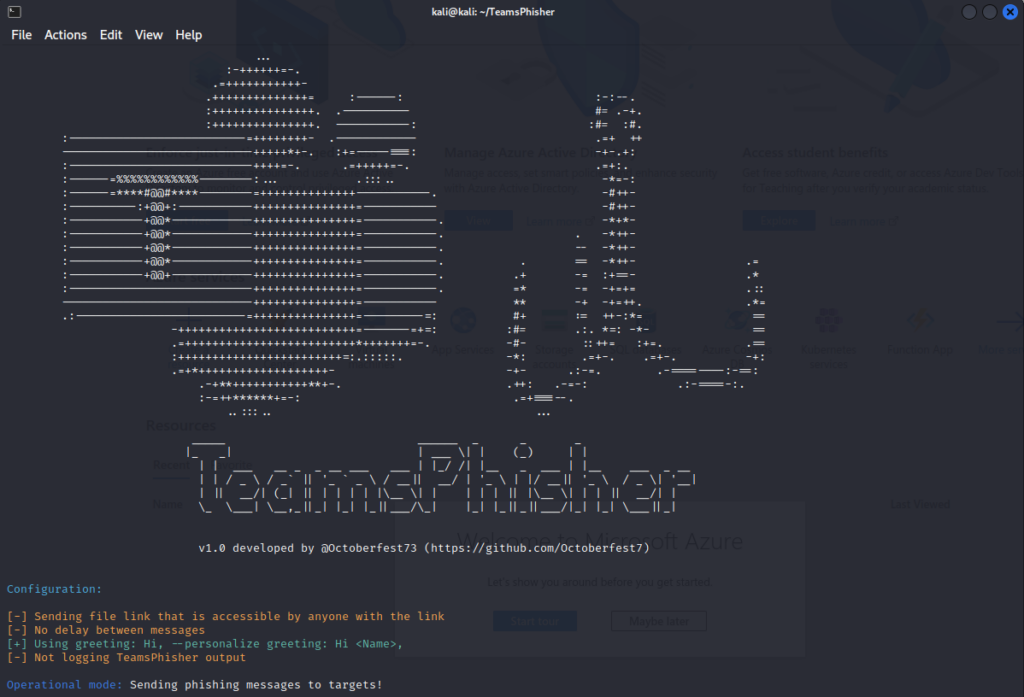

Phishing als Angriffsvektor

Phishing war im Jahr 2022 das größte Einfallstor für Angreifer – laut DFIR-Report. Während E-Mail in vielen Trainings und Kampagnen vorkommt, ist Teams wohl doch eher noch ein Exot. Was prüft der Anwender bei neuen Teams-Meldungen? Wie schützten IDS, IPS und co. bei Teams?!

Phishing über Microsoft Teams

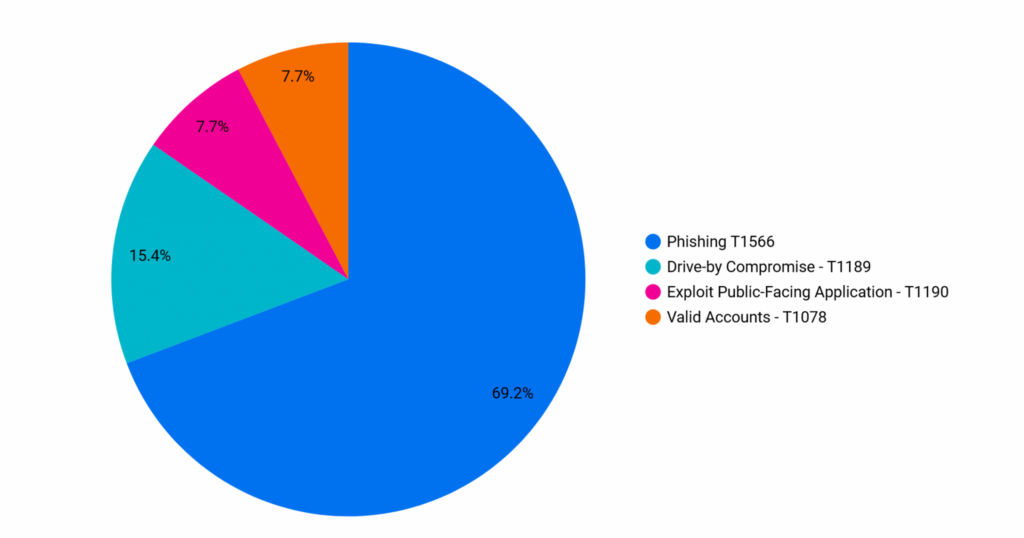

Microsoft Teams ermöglicht die Kommunikation über Unternehmensgrenzen hinweg. Wie wir in unserem Blog zur Basishärtung von M365-Tenants schon gezeigt haben, wählt Microsoft gerne den Weg unsicherer Defaults – bzw. bestmöglicher Vernetzung und Optimierung der Benutzererfahrung natürlich. So auch bei Teams.

Wer darf Chats mit Ihrer Organisation starten? Per Default: Alle externen Business-Accounts – also jeder M365-Tenant.

Was bedeutet das in der Praxis? Ein Angreifer benötigt für Phishing via Teams einen Microsoft Tenant. Hier bieten sich die Microsoft Entwickler Tenants an: Keine kosten, alle notwendigen Lizenzen.

Statt nun Phishing per E-Mail zu schicken, wo Security-Appliances, SPF, DKIM, DMARC und co. die Angriffe heute erschweren, schicken wir die Nachrichten doch per Teams – zum Beispiel mit TeamsPhisher. Da das Tool Open Source ist, lassen optimierte Nachbauten sicher nicht lange auf sich warten.

Erkennbar, aber ..

Wer, wie wir, regelmäßig Phishing- und Awareness-Kampagnen durchführt oder begleitet, der weiß: Einer klickt immer… Trotz Schulung, trotz unterzeichneten Verträgen, trotz Allem. Und Teams dürfte bisher in den wenigsten Trainings vorgekommen sein.

Einige Phishing-Angriffe sind aktuell für den Endnutzer erkennbar – was bei Microsoft nicht heißt, dass es immer so ist und bleibt – aber zumindest der Standardweg mit TeamsPhisher lässt sich von aufmerksamen Nutzern identifizieren.

Die Vorbereitung für einen Angriff ist einfach:

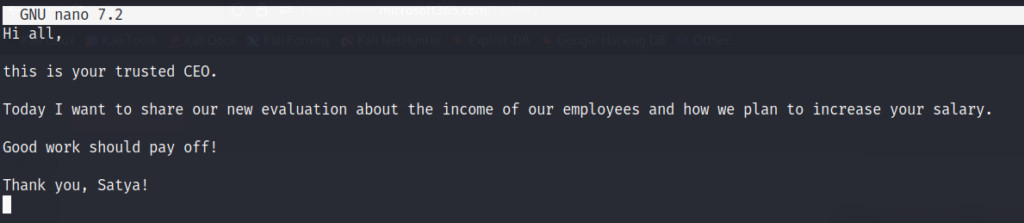

- Microsoft 365 Tenant anlegen

- Benutzer im eigenen Tenant anlegen, der vom Namen her so gewählt ist, dass das Opfer diesem vertraut (z. B. Microsoft CEO Satya Nadella als Externer oder ein beliebiger interner Mitarbeiter)

- Ziele auswählen (O365 User Enumeration und co. helfen)

- TeamsPhisher herunterladen

- Template bauen

- Los geht’s!

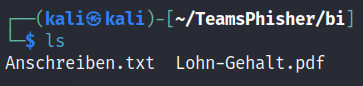

TeamsPhisher braucht einen Text und einen Anhang. Dieser wird im eigenen SharePoint hochgeladen und dem Opfer zum Download freigegeben. Natürlich von einer „vertrauenswürdigen“ Quelle (*.sharepoint.com).

Viel Aufwand ist das nicht: Wir müssen einen Nachrichtentext und einen Anhang schreiben. Könnte so wohl in der Praxis klappen.

Einen passenden Benutzer erstellen wir in unserem Tenant. Am Ende kommt es auf den Namen an. Die passende Lizenz dazu, damit der Benutzer SharePoint verwenden kann, und los geht’s.

Zwar kann das Opfer die Domäne des Nutzers auflösen, dafür muss er aber zumindest einen Klick auf den Namen machen.

Im folgenden Beispiel phishen wir im eigenen Teich – aus rechtlichen und ethischen Gründen und so.

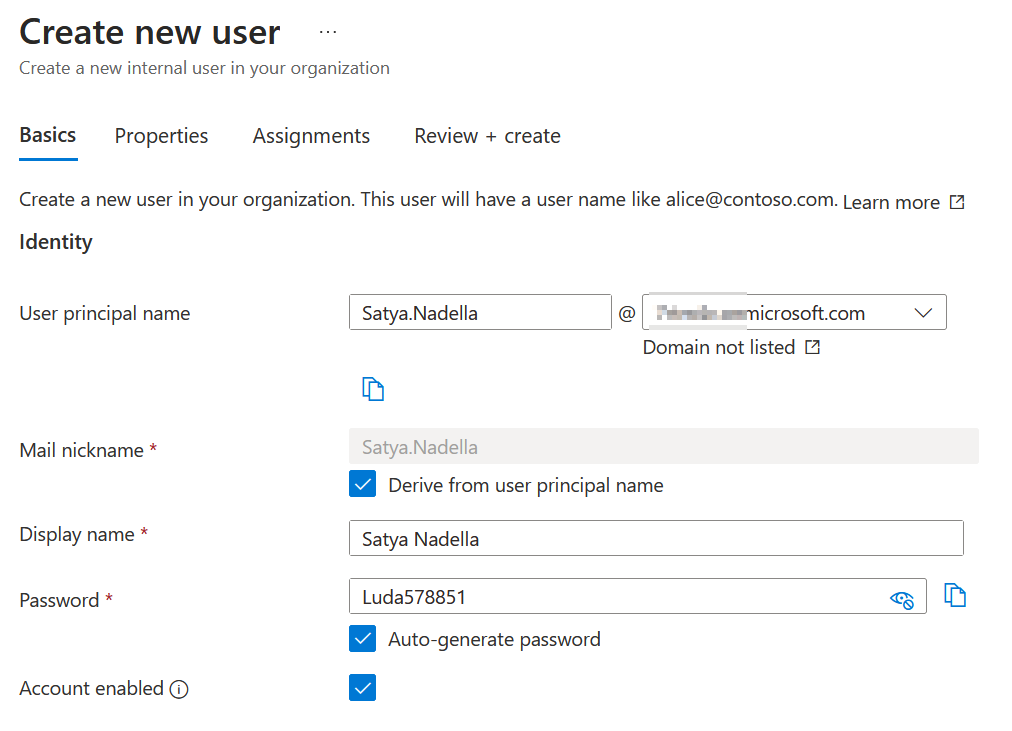

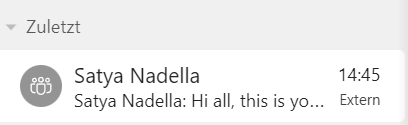

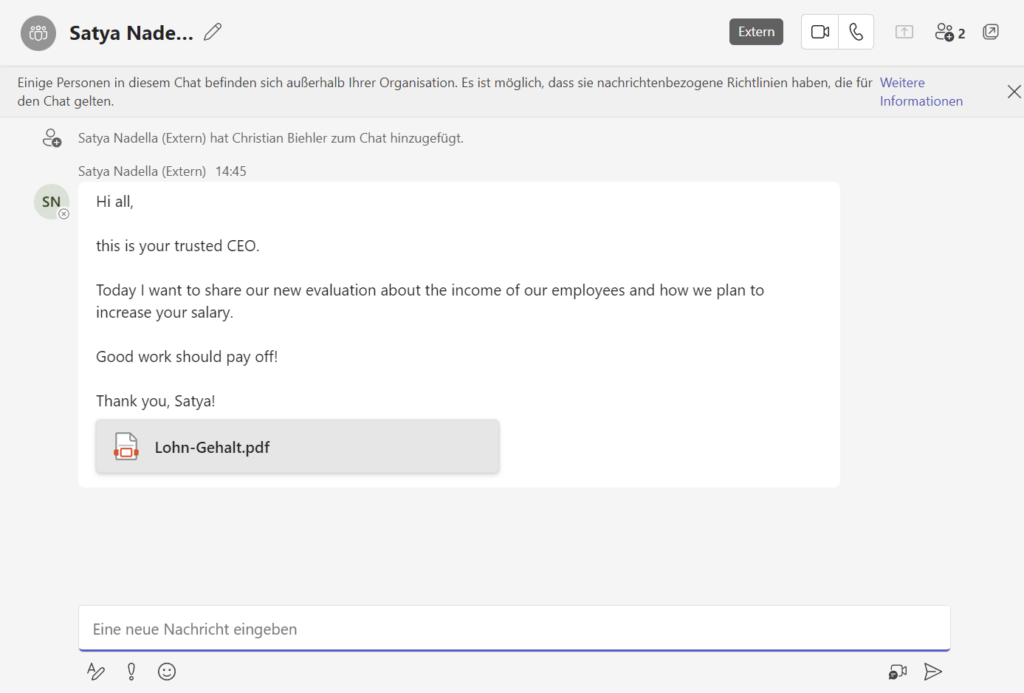

TeamsPhisher braucht für den Angriff nun unseren eben erstellen Benutzer, die definierten Texte und Anhänge, sowie eine Liste von Zielen – oder ein gezieltes Ziel. Im folgenden Beispiel schicken wir uns von Satya eine Teams-Nachricht zu. Lohn und Gehalt zieht bestimmt.

Das Ergebnis ist eine neue Nachricht in unserem Teams-Chat.

Die Vorschau zeigt: Ein neuer Gruppenchat mit „Extern“. Ein Marker, der wichtig ist, der aber in der Vergangenheit nicht immer zuverlässig angefügt wurde.

Der Chat selber zeigt die Domäne des Absenders nicht mit an. In dem Fall ist klar, dass der Sender nicht in unserer Organisation ist, also ist das Flag „Extern“ nicht verwunderlich. Für Phishing auf Partner-Organisationen … ein Traum. Und mit Anhang – bzw. Download.

Für einen normalen Anwender kann die Prüfung des Absenders hier schon eine Herausforderung werden. Insbesondere bei Szenarien wie:

- Vertrauenswürdige externe Partner

- Externer Helpdesk

- Externe Berater

- …

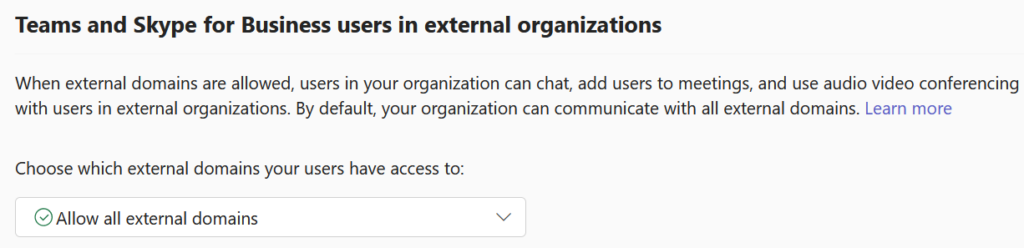

Phishing via Teams abwehren

Was tun?

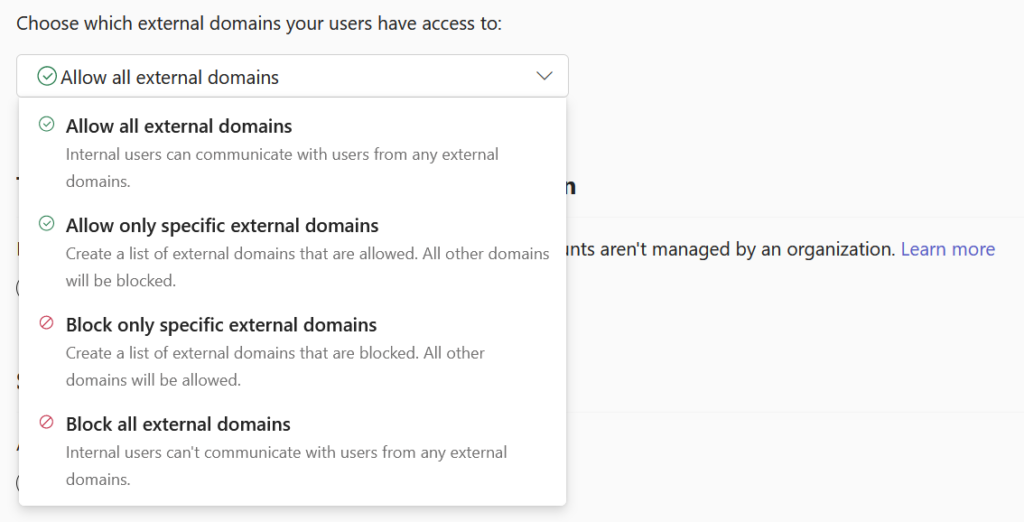

Wer seine Teams-Umgebung schon gegen externe Zugriffe abgesichert hat, kann vermutlich erstmal weiterschlafen. Hierbei geht es aber nicht um B2B-Gästezugriffe, sondern um die oben schon gezeigte Einstellung in Teams:

- Wer darf aus welchen Organisationen mit Ihren Mitarbeitern Chatten etc.

Das aktuelle Thema ist ein reines B2B-Thema: Es wird ein Tenant benötigt – den ja aber jeder anlegen kann. Entsprechend ist die Steuerung der externen Vertrauensstellungen auch auf Teams-Ebene die Lösung.

Ob nun jede einzelne Domäne gepflegt wird oder die Kommunikation mit externen Tenants komplett unterbunden wird ist unternehmensabhängig.

Fazit

Sind wir nun alle verloren?

Nein, erstmal nicht. Also, nicht mehr als an anderen Stellen auch. Wir haben mit Unified Communication und Collaboration neue Angriffswege geschaffen. Spätestens mit der Veröffentlichung von Werkzeugen wie TeamsPhisher wird deren Missbrauch ein leichtes Spiel und in den nächsten Wochen sicherlich für einige „Freude“ im SOC führen.

Was ist wirklich relevant?

- Angreifer können visuell einen Absender faken (Extern einfacher als intern)

- Schadhafte Dateien können via SharePoint + Teams verteilt werden

- Phishing kommt nun auch via Teams und nicht mehr nur per E-Mail

Viel bleibt nicht übrig von unseren Sicherheitsempfehlungen und Sicherheitskomponenten – außer dem User, dem Client und die Härtung und Absicherung unserer M365-SaaS-Komponenten. Hier aber, können wir handeln, um uns nicht ausschließlich auf Microsoft zu verlassen, was den Umgang mit ASCII-Zeichen und zur Aushebelung der Sicherheitsfunktionen angeht

Bock es zu probieren? Gerne stehen wir Ihnen mit Rat, Tat und Phishing-Messages zur Seite 🙂