Die Cloud-Welt von Microsoft ist mit IT-Ressourcen in der Cloud (Azure) und dem Universum aus SaaS-Diensten (M365) ein Ort, in dem schützenswerte Informationen vieler Unternehmen verarbeitet werden.

Die Sicherheit dieser Datenverarbeitung hängt einerseits an Microsoft, andererseits aber auch an der Konfiguration des Tenants bzw. des zentralen Authentifizierungsdienstes Entra ID und den jeweils genutzten Diensten.

Hier den Überblick zu behalten ist nicht ganz einfach und schreit nach einem gründlichen Microsoft 365 Audit. Neben den Prüfpunkten für ein derartiges M365-Audit wachsen auch die Werkzeuge, mit denen die Überprüfungen automatisiert und beschleunigt werden können. Die jüngste Baseline stammt von der Cybersecurity & Infrastructure Security Agency (Kurz: CISA) aus den USA und bietet neben Vorgaben und Empfehlungen auch gleich ein Werkzeug zur Automatisierten Prüfung.

Microsoft- und Azure-Härtungsempfehlungen

Mit der Nutzung von Microsoft 365-Diensten wie SharePoint Online, Teams oder Exchange Online bekommt jedes Unternehmen einen eigenen Tenant zur Verfügung gestellt. Dieser Tenant verfügt über einen zentrale Authentifizierungsdienst namens Entra ID (ehemals Azure Active Directory). Während Microsoft sich um Themen wie die physische Sicherheit der Rechenzentren oder die Absicherung der Basisinfrastruktur kümmert, obliegt die sichere Konfiguration von Entra ID und den einzelnen SaaS-Diensten weitestgehend dem Kunden. Die Erstmaßnahmen haben wir bereits dem Artikel Microsoft 365 absichern – Azure AD und co. gegen Angriffe härten beschrieben. Einen tieferen Einblick liefert ein Microsoft 365 Audit.

Unterstützung bei der Absicherung gibt es in vielen Formen: Vom Microsoft Secure Score über den CIS-Benchmark bis hin zur jetzt veröffentlichten Baseline der CISA.

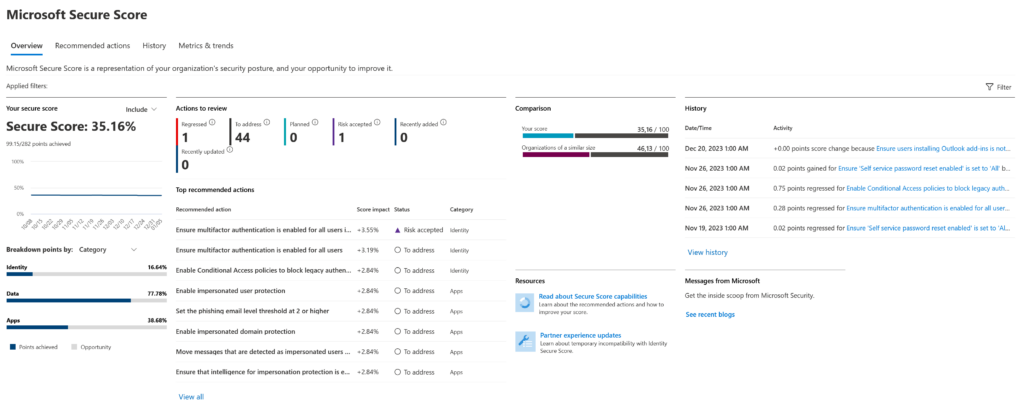

Microsoft Secure Score & Secure Identity Score

Die erste Anlaufstelle für die Verbesserung der Sicherheit des eigenen Tenants ist immer der Hersteller.

Microsoft kennt viele Angriffswege und die Möglichkeiten zur Absicherung genau. Zwar ist der Microsoft Secure Score an manchen Ecken sehr Microsoft geprägt, wer die Empfehlungen hier durchgearbeitet hat ist aber schon mal ein gutes Stück besser aufgestellt als wenn er nicht tut.

Wie viel Microsoft über Angriffe weiß und wie viele Gedanken sich die Redmonder dazu machen zeigen Blog-Artikel wie Microsoft Incident Response lessons on preventing cloud identity compromise vom Dezember 2022. Ein lesenswerter Artikel, der beispielsweise damit aufräumt, dass Notfall-Admins kein MFA haben sollten!

Der Microsoft Secure Score steht jedem Tenant-Inhaber zur Verfügung und bietet erste Hinweise zur Optimierung der Sicherheit der M365-Dienste. Und das ganz ohne Tools und Extra-Aufwand.

Center for Internet Security – Benchmarks

Das Center for Internet Security (Kurz: CIS) veröffentlicht Benchmarks für so ziemlich jedes IT-System, auch für Microsoft 365 und Microsoft Azure. Die aktuelle Version 3.0 ist als PDF-Dokument mit 396 Seiten ein umfangreiches Lesewerk, umfasst aber neben den rein-technischen Aspekten auch organisatorische Kontrollen. Hier haben wir auch viele Hinweise für Härtungsaktivitäten, die wir für die sichere Konfiguration von M365 empfehlen. Der CIS-Benchmark ist nah am Zahn der Zeit und empfiehlt die Umsetzung von Phishing-resistenter MFA für Administratoren bereits – ein Punkt, der uns zum Zeitpunkt der Erstellung dieses Posts im Secure Score von Microsoft noch fehlte. Für Azure-Ressourcen gibt es einen separaten Benchmark, also: Viel zu tun um, allein die die 82 Level-1-Anforderungen und 32 Level-1-Anforderungen für Microsoft 365 durchzuarbeiten.

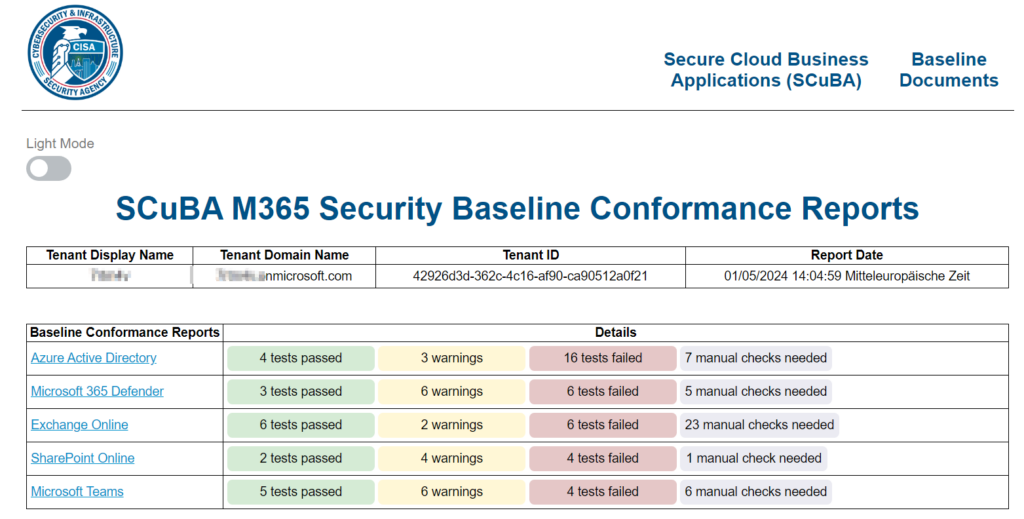

CISA-Baseline

Die Baseline der CISA fokussiert sich auf Microsoft 365 Themen und lässt die Azure-Ressourcen außen vor. Im Fokus stehen Azure Active Directory / Entra ID, Microsoft 365 Defender, Exchange Online, SharePoint Online (+OneDrive), sowie Microsoft Teams. Mit gut 127 Prüfpunkten ist der CISA-Katalog nochmal umfangreicher als die Baseline des Center for Internet Security.

Keiner für Alles

Wäre es nicht schön, ein Microsoft 365 Audit mit nur einer Vorgabe und einem Tool erledigen zu können?

Eine gewisse Ähnlichkeit kann man den drei Katalogen nicht absprechen. Insbesondere da CIS-Benchmark und Microsoft Secure Score ohnehin eng verbunden sind. Der CIS bildet auch die Grundlage für weitere Prüfwerkzeuge und taucht somit immer wieder auf.

Im Detail gibt es aber Unterschiede. Während CIS und CISA bereits Phishing-resistentes MFA für Administratoren fordern, sieht Microsoft hier bisher nur MFA als Anforderung vor. Während die CISA „high risk“ Sign-Ins blockieren würde, möchte der CIS-Benchmark diese nur beobachten. Die Erstellung zusätzlicher Tenants aus dem bestehenden Tenant heraus sieht der CIS als problematisch an, wogegen CISA und Microsoft hier keine Aussagen treffen.

Ob sich Empfehlungen umsetzen lassen, muss ohnehin im Einzelfall geprüft werden. Um alle sicherheitsrelevanten Empfehlungen zusammen zu tragen sind also mehrere Blickwinkel notwendig.

Microsoft 365 Audit-Werkzeuge

Glücklicherweise lässt sich die Auditierung des Tenants immer besser durch Werkzeuge automatisieren. Für ein solides Bild der sicherheitsrelevanten Konfiguration des Tenants bieten sich derzeit insbesondere drei Werkzeuge an:

Alle vier liefern bewertete Ergebnisberichte und Empfehlungen.

SCuBa-Gear übernimmt die Prüfung der CISA-Vorgaben – soweit dies automatisiert möglich ist. Die einzelnen Bereiche befinden sich in einzelnen Reports mit detaillierten Empfehlungen.

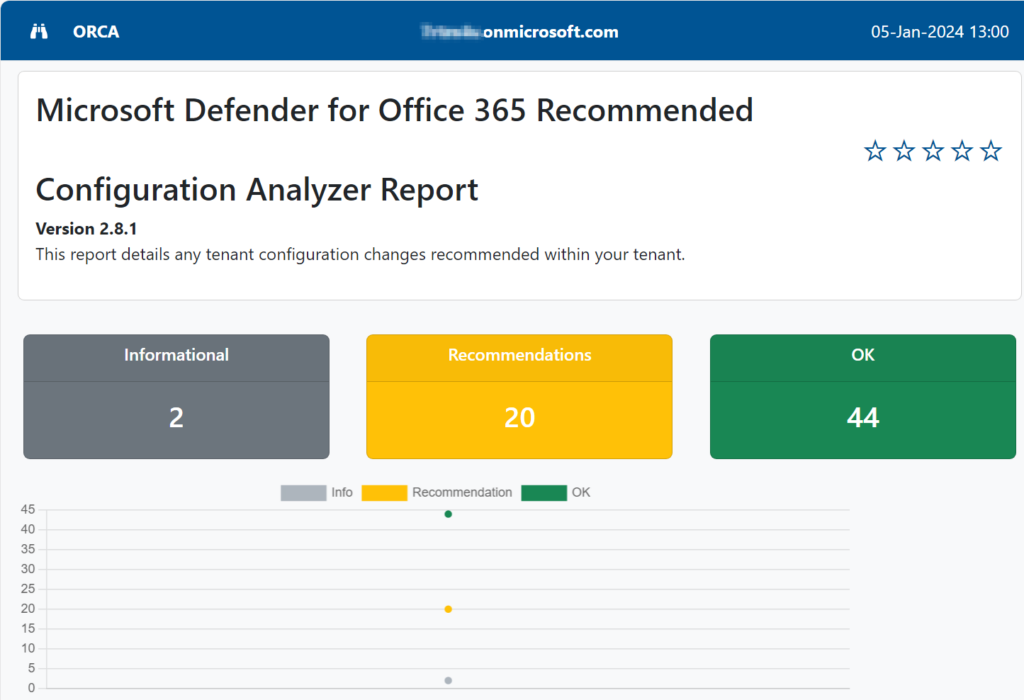

Die Ergebnisse vom Microsoft Defender for Office 365 Recommended Configuration Analyzer (ORCA) werden ebenfalls als HTML-Bericht zur Verfügung gestellt und enthalten Detailempfehlungen zu allen Kritikpunkten.

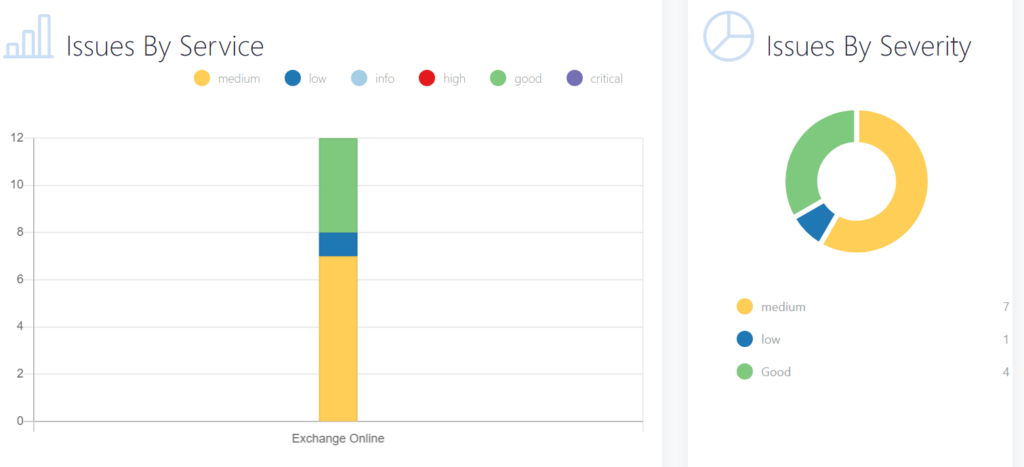

Monkey365 orientiert sich bei der Prüfung an den automatisiert prüfbaren Empfehlungen des CIS und liefert ebenfalls HTML-Berichte für eine oder alle Komponenten der Microsoft Cloud.

Die Prüfwerkzeuge decken einen guten Teil der Prüfpunkte ab. Nicht alle Vorgaben und Empfehlungen lassen sich automatisiert prüfen, was im CISA-Report beispielsweise als „manual check needed“ markiert ist und immerhin 42 der gut 125 Prüfpunkte umfasst. Eine manuelle Prüfung oder ein umfassendes professionelles M365-Audit werden also trotz allem Tooling noch hochwertigere Ergebnisse liefern.

Weitere Informationen zum Thema

Die folgenden Blog-Artikel beschäftigen sich ebenfalls mit dem Thema:

- Microsoft 365 absichern – Azure AD und co. gegen Angriffe härten (2023-06)

- Microsoft 365 – Sichere Konfiguration (2023-10)

- 21 gefährliche Rollen – Azure AD / Entra ID (2023-09)

- Sicher unterwegs in Azure (2020-03)

Unser Wissen über M365 teilen wir regelmäßig in Online-Schulungen in der Heise Academy.

Wir freuen und auch immer über spannende Tenants für ein professionelles Microsoft 365 Audit :-).